Pptp соединение

Содержание:

- Общие настройки

- Соединение PPTP: для чего нужно его использование?

- Прочие способы настройки подключения PPTP

- Установление VPN соединения

- L2TP/IPsec

- Как исправить ошибки при проверке подлинности PPPoE при подключении к интернету — 691, 651, 720, 711

- Конфигурация маршрутизатора PPTP

- Недостатки протокола L2TP

- Monitoring

- Общие принципы работы и подключения

- Безопасность протокола PPTP

- Описание

- Проверьте работу протокола GRE

- Настройка соединения в Windows

- Выбор транспортного протокола для OpenVPN. TCP или UDP?

- Настройка (отдельные шаги)

- Реализация PPTP в разных ОС

- PPTP Server

- Сравнение PPTP и L2TP

- L2TP / IPsec

- Как увеличить скорость кулера на ноутбуке HP?

Общие настройки

Создание пула IP-адресов

При подключении к VPN клиент «входит» в локальную сеть с VPN-сервером. Это требует серой подсети и списка доступных для клиента адресов, называемых пул. Создать пул можно следующей командой:

Мы выделили 253 адресов в подсети 172.24.0.0/24 и назвали ее vpn-pool.

Обратите внимание, что адрес 172.24.0.254 не входит в пул адресов, так как этот адрес будет принадлежать VPN-серверу и не должен быть выделен клиенту

Создание PPP-профиля

«Связать» пул адресов для клиентов и адрес VPN-сервера можно с помощью PPP-профиля. Используем следующую команду:

Рассмотрим параметры команды:

- name=vpn-profile — задаем имя профиля;

- local-address=172.24.0.254 — задаем адрес VPN-сервера;

- remote-address=vpn-pool — указываем использовать пул vpn-pool для выдачи адресов клиентам;

- use-mpls=no — не используем MultiProtocol Label Switching;

- use-compression=yes — включаем сжатие трафика;

- use-encryption=yes — включаем шифрование;

- only-one=no — разрешаем более одного одновременного подключения для пользователя.

Настройка NAT

Создать локальную сеть между VPN-сервером и VPN-клиентом — это половина проблемы. Далее необходимо разрешить клиенту выходить в интернет через VPN-подключение. Для этого необходимо настроить NAT. Сделать это можно следующей командой:

Создание пользователя

Далее создаем пользователя. Сделать это можно следующей командой:

Параметр service определяет, какие сервисы доступны пользователю. Мы планируем использовать пользователя для демонстрации четырех протоколов VPN, поэтому установим значение any. Создаем пользователя vpn-user с паролем vpn-password с доступом к любому сервису:

Пользователь создан. Однако, некоторые VPN-протоколы требуют сертификатов.

Генерация сертификатов сервера

Если вы планируете использовать OpenVPN или SSTP, то со стороны сервера требуются два сертификата: CA (Certification authority, Центр Сертификации) и серверный (server). Первый сертификат является «неоспоримым» и им можно подтверждать самоподписанные сертификаты, созданные для сервера и для клиентов.

Сперва выберем Common Name (CN) для центра сертификации. Здесь нет специфических требований, поэтому допустимо использовать любое имя. Мы используем имя хоста в качестве CN. В параметре ca-crl-host необходимо указать IP-адрес или домен VPN-сервера.

Далее создаем сертификат для VPN-сервера и подписываем его только созданным CA-сертификатом

Обратите внимание, что CN для сертификата сервера должен быть строго доменом или IP-адресом

Для протокола SSTP значение поля CN является критичным. Если CN является IP-адресом, то VPN-клиенту нужно подключаться именно по IP-адресу. При подключении по домену произойдет ошибка.

Сертификат CA необходимо экспортировать, чтобы клиент доверял сертификату сервера. Файл:

После экспорта на вкладке Files в веб-интерфейсе можно будет скачать файл cert_export_MikroTik.crt. Сохраните его, он потребуется далее.

Соединение PPTP: для чего нужно его использование?

Сфера применения этого протокола весьма обширна. Прежде всего, такой вид соединения между двумя пользователями позволяет не только защитить передаваемую информацию, но и существенно экономить на дальних звонках.

Кроме того, этот протокол бывает очень часто незаменим при обеспечении связи между двумя локальными сетями именно посредством передачи пакетов в интернете по защищенной линии (туннелю) без задействования прямого соединения между ними. То есть, непосредственного контакта две локальные сети не имеют и используют туннель в качестве посредника.

С другой стороны, туннелирование на основе PPTP может применяться и при создании соединения типа «клиент-сервер», когда пользовательский терминал подключается к серверу по защищенному каналу.

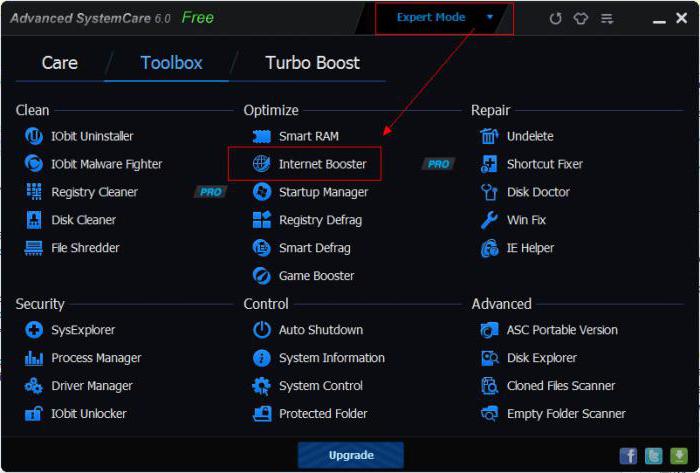

Прочие способы настройки подключения PPTP

Стоит отметить, что помимо встроенных средств для настройки сетевых подключений, которые предоставляют разработчики операционных систем, можно использовать программные средства третьих фирм.

Но при выборе именно таких средств можно столкнуться с рядом непредвиденных сложностей. Одна из них – нестабильность подключения.

Также проблемой может стать для пользователя большое количество настраиваемых параметров.

С подобными сложностями справятся профессионалы, а вот рядовые пользователи защищенных сетей с легкостью в них запутаются.

Поэтому подбирать такой экран-машрутизатор требуется с особой ответственностью.

В качестве примера хорошего программного пакета можно рассматривать pfSense, снабженный клиентом Multilink PPP Daemon.

Он будет без проблем работать на домашнем устройстве, а вот при создании соединений на предприятиях между клиентскими станциями и сервером могут возникнуть непреодолимые трудности, связанные со сбоями в сетевых адресах.

Важно, что такие проблемы при использовании стороннего программного обеспечения не единичны. И возникнуть они могут у любого пользователя, как на программном уровне, так и на программном, что подтверждает практика

И возникнуть они могут у любого пользователя, как на программном уровне, так и на программном, что подтверждает практика.

Установление VPN соединения

При установлении VPN соединения сервер и клиент могут проверять подлинность друг друга, а могут обойтись и без этого. Обычно, конечно, проверка подлинности осуществляется и лишь после успеха такой проверки пользовательское соединение считается установленным, а виртуальные сетевые интерфейсы с обеих сторон созданными.

Проверка подлинности (аутентификация) может осуществляться как путем привычной проверки имени пользователя и пароля, а также проверкой сертификатов обеих сторон. В различных VPN протоколах используются весьма разнообразные механизмы аутентификации среди которых: PAP, CHAP, MS-CHAPv1, MS-CHAPv2, EAP, EAP-TLS, PEAP, NTLMv2, EAP-MSCHAPv2 и другие.

В системе VPNKI мы используем протоколы CHAP и MS-CHAPv2 как наиболее распространенные.

Стоит отметить, что различные VPN протоколы могут осуществлять соединения поверх протоколов TCP или UDP. Из-за этого, в общем случае, может зависеть способность протокола проходить корпоративные межсетевые экраны, так как часто администраторами блокируются только исходящие TCP соединения, но исходящие UDP соединения устанавливать разрешается.

Также, важным моментом является способность программного обеспечения клиента устанавливать VPN соединения при старте программы или компьютера/маршрутизатора.

L2TP/IPsec

Протокол туннеля уровня 2 — это протокол VPN, который не предлагает никакого шифрования. Вот почему он обычно реализуется вместе с шифрованием IPsec. Поскольку он встроен в современные настольные операционные системы и мобильные устройства, его довольно легко реализовать. Но он использует порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, например OpenVPN. Таким образом, намного проще блокировать и сложнее обойти брандмауэры.

Теоретически шифрование IPsec должно быть безопасным. Есть некоторые опасения, что NSA может ослабить стандарт, но никто точно не знает. В любом случае это медленнее, чем OpenVPN. Трафик должен быть преобразован в форму L2TP, а затем шифрование добавлено поверх IPsec. Это двухэтапный процесс.

Резюме: L2TP/IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

Как исправить ошибки при проверке подлинности PPPoE при подключении к интернету — 691, 651, 720, 711

При подключении к интернету посредством PPPoE в некоторых ситуациях могут возникнуть разные ошибки при проверке подлинности, которые выдает модем или компьютер. Если у вас англоязычная версия Windows, то она может проявляться с текстом «PPPoE Unexpectedly Stopped». Вкратце расскажу, что они означают и как их исправить.

- Ошибка 691 — сигнализирует о том, что вы ввели неправильный логин или пароль от поставщика интернета. Еще один вариант ошибки при установки связи с провайдером — истекший срок оплаты вашего тарифа. Необходимо зайти в личный кабинет и пополнить баланс счета

- Ошибка 651 при подключении к интернету — недоступность сервера провайдера. ВРяд ли это вызвано его перегрузкой, хотя и такое возможно. Скорее всего просто на линии ведутся некие технические работы, поэтому следует позвонить в поддержку и узнать, когда они закончатся.

- Ошибка 711 при подключении по PPPoE называется «Не удается загрузить службу диспетчера подключений удаленного доступа». Причиной ее могут служить неполадки с таких службах Windows, как Plug and Play, Диспетчер автоматических подключений удаленного доступа, Диспетчер подключений удаленного доступа, Телефония, Служба SSTP.

Для исправления необходимо зайти в раздел «Службы» Windows и проверить каждую из них. При необходимости можно вручную их остановить и перезапустить.

- Ошибка 720 часто появляется у абонентов Билайн и связана с некорректной работой протокола TCP/IP, к которому привязан к адаптеру удаленного доступа. Необходимо удалить, а потом заново установить данный компонент в Windows 10. Более подробно про решении проблемы читайте на сайте Microsoft.

Не помогло

Конфигурация маршрутизатора PPTP

Эти команды IOS применимы ко всем платформам, поддерживающим протокол PPTP.

|

Маршрутизатор Cisco 2621 |

|---|

2621#show run Building configuration... Current configuration : 1566 bytes ! version 12.2 service timestamps debug datetime msec localtime service timestamps log datetime msec localtime no service password-encryption ! hostname 2621 ! boot system flash logging queue-limit 100 enable secret 5 $1$dGFC$VA28yOWzxlCKyj1dq8SkE/ ! username cisco password 0 cisco123 username client password 0 testclient ip subnet-zero ip cef ! ! no ip domain lookup ip domain name cisco.com ! vpdn enable ! vpdn-group 1 accept-dialin protocol pptp virtual-template 1 ! ! ! ! ! ! ! ! ! ! voice call carrier capacity active ! ! ! ! ! ! ! no voice hpi capture buffer no voice hpi capture destination ! ! mta receive maximum-recipients 0 ! ! controller T1 0/0 framing sf linecode ami ! controller T1 0/1 framing sf linecode ami ! ! ! interface Loopback0 ip address 10.100.100.1 255.255.255.0 ip nat inside ! interface FastEthernet0/0 ip address 172.16.142.191 255.255.255.0 no ip route-cache no ip mroute-cache duplex auto speed auto ! interface FastEthernet0/1 ip address 10.130.13.13 255.255.0.0 duplex auto speed auto ! interface Virtual-Template1 ip unnumbered FastEthernet0/0 peer default ip address pool test no keepalive ppp encrypt mppe auto ppp authentication pap chap ms-chap ! ip local pool test 192.168.1.1 192.168.1.250 no ip http server no ip http secure-server ip classless ip route 0.0.0.0 0.0.0.0 172.16.142.1 ! ip pim bidir-enable ! ! ! call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! ! ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 password cisco login ! ! end 2621# |

Недостатки протокола L2TP

Хотя использование L2TP VPN имеет свои преимущества, оно также имеет определенные ограничения. Это включает:

Медленная скорость соединения

Поскольку L2TP инкапсулирует данные дважды и требует более высокой загрузки ЦП, вы часто будете испытывать медленную скорость соединения. Следовательно, если скорость важнее для вас, чем безопасность, лучше использовать PPTP VPN.

Легче заблокировать

Как PPTP, так и L2TP используют фиксированные порты, что облегчает их блокировку с использованием методов Deep Packet Inspection (DPI). По этой причине эти протоколы VPN могут быть легко обнаружены и заблокированы некоторыми брандмауэрами.

Monitoring

Monitor command can be used to monitor status of the tunnel on both client and server.

/interface pptp-client monitor 0

status: "connected"

uptime: 7h24m18s

idle-time: 6h21m4s

encoding: "MPPE128 stateless"

mtu: 1460

mru: 1460

Read-only properties

| Property | Description |

|---|---|

| status () | Current PPTP status. Value other than «connected» indicates that there are some problems establishing tunnel. |

| uptime (time) | Elapsed time since tunnel was established. |

| idle-time (time) | Elapsed time since last activity on the tunnel. |

| encoding () | Used encryption method |

| mtu (integer) | Negotiated and used MTU |

| mru (integer) | Negotiated and used MRU |

Общие принципы работы и подключения

Мы рассмотрели достаточно кратко соединение PPTP. Что это такое, многим, наверное, уже хоть немного понятно. Полная ясность в вопрос будет внесена после рассмотрения основных принципов функционирования протокола и связи на его основе, а также в разделе, где будет показан процесс установки по шагам соединения PPTP GRE.

Итак, соединение между двумя точками устанавливается на основе обычной PPP-сессии на основе протокола GRE (инкапсуляция). Второе подключение непосредственно на порте TCP отвечает за управление GRE и инициацию.

Сам передаваемый пакет IPX состоит собственно из данных, иногда называемых полезной нагрузкой, и дополнительной управляющей информации. Что происходит при получении пакета на другом конце линии? Соответствующая программа для PPTP-соединения как бы извлекает содержащуюся в цельном пакете IPX информацию и отправляет ее на обработку при помощи средств, соответствующих собственному протоколу системы.

Кроме того, одной из важных составляющих туннельной передачи и приема основной информации является обязательное условие использования доступа при помощи комбинации «логин-пароль». Конечно, взломать логины и пароли на стадии получения можно, но вот в процессе передачи информации через защищенный коридор (туннель) – никак.

Безопасность протокола PPTP

PPTP был объектом множества анализов безопасности, в нём были обнаружены различные серьёзные уязвимости. Известные относятся к используемым протоколам аутентификации PPP, устройству протокола MPPE и интеграции между аутентификациями MPPE и PPP для установки сессионного ключа. Краткий обзор данных уязвимостей:

- MSCHAP-v1 совершенно ненадёжен. Существуют утилиты для лёгкого извлечения хешей паролей из перехваченного обмена MSCHAP-v1.

- MSCHAP-v2 уязвим к словарной атаке на перехваченные challenge response пакеты. Существуют программы, выполняющие данный процесс.

- В 2012 году было показано, что сложность подбора ключа MSCHAP-v2 эквивалентна подбору ключа к шифрованию DES, и был представлен онлайн-сервис, который способен восстановить ключ за 23 часа.

- При использовании MSCHAP-v1, MPPE использует одинаковый RC4 сессионный ключ для шифрования информационного потока в обоих направлениях. Поэтому стандартным методом является выполнение XOR’а потоков из разных направлений вместе, благодаря чему криптоаналитик может узнать ключ.

- MPPE использует RC4 поток для шифрования. Не существует метода для аутентификации цифробуквенного потока и поэтому данный поток уязвим к атаке, делающей подмену битов. Злоумышленник легко может изменить поток при передаче и заменить некоторые биты, чтобы изменить исходящий поток без опасности своего обнаружения. Данная подмена битов может быть обнаружена с помощью протоколов, считающих контрольные суммы.

Описание

Протокол PPTP поддерживает шифрование и инкапсуляцию многопротокольного трафика с использованием IP-заголовка для отправки по IP-сети или общедоступной IP-сети, например по Интернету. Протокол PPTP может использоваться для подключений удаленного доступа и VPN-подключений типа «сеть-сеть». При использовании Интернета в качестве общедоступной сети для VPN-подключений PPTP-сервер представляет собой VPN-сервер с поддержкой PPTP, один интерфейс которого находится в Интернете, а второй — в интрасети.

Протокол PPTP инкапсулирует PPP-кадры в IP-датаграммы для передачи по сети. Протокол PPTP использует TCP-соединение для управления туннелем и измененную версию протокола GRE с целью инкапсуляции PPP-кадров для туннелированных данных. Полезные данные инкапсулированных PPP-кадров могут быть шифрованными, сжатыми или и теми, и другими одновременно.

Кадр PPP (IP-, IPX- или Appletalk-датаграмма) заключается в оболочку с заголовком GRE (Generic Routing Encapsulation) и заголовком IP. В заголовке IP-адреса источника и приемника соответствуют VPN-клиенту и VPN-серверу.

Заголовок GRE состоит из 2 частей по 2 байта:

1-2 байты — флаги:

- ChecksumPresent – бит 0, если равен 1, то в заголовке GRE присутствует необязательное поле контрольной суммы – Checksumfield;

- Key Present – бит 2, если равен 1, то в заголовке GRE присутствует необязательное поле, содержащее ключ – Key field;

- Sequence Number Present – бит 3, если равен 1, то в заголовке GRE присутствует необязательное поле порядкового номера – SequenceNumberfield;

- Version Number – биты 13–15. Данное поле обозначает версию реализации GRE. Значение 0 обычно используется для GRE. Point-To-Point протокол (PP2P) использует версию 1.

3-4 байты, в свою очередь, содержат тип протокола (ethertype) инкапсулированного пакета.

PPTP является наиболее часто используемым протоколом для построения VPN многие годы. Он опирается на различные методы аутентификации для обеспечения безопасности (как правило, MS-CHAP v.2). Является стандартным протокол почти во всех операционных системах и устройствах, поддерживающих VPN. Его главное преимущество заключается в том, что он использует меньше вычислительных ресурсов, следовательно обладает высокой скоростью работы.

Обычно используется со 128-битным шифрованием, в следующие несколько лет после включения этого протокола в состав Windows 95 OSR2 в 1999 году были найдены ряд уязвимостей. Наиболее серьезной из которых явилась уязвимость протокола аутентификации MS-CHAP v.2. Используя эту уязвимость, PPTP был взломан в течение 2 дней. Microsoft сама рекомендовала к использованию в качестве VPN проколов L2TP или SSTP.

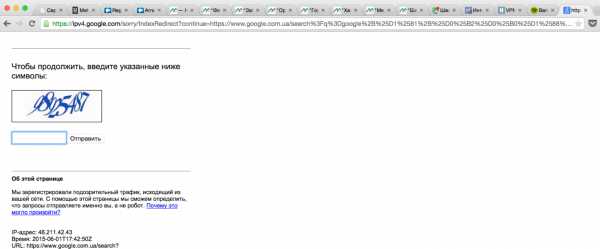

Проверьте работу протокола GRE

Проверьте, что вы можете обмениваться GRE-пакетами между PPTP-сервером и клиентом (т.е. вами). Для этого запустите сниффер пакетов, например tcpdump, в момент создания туннеля. Вы должны увидеть соединение на порт 1723, за которым последует обмен GRE-пакетами в обеих направлениях. Если вы новичок в tcpdump, вот .

Чтобы определить, в какой точке маршрута GRE-пакеты теряются;

- утилита hping2 может делать traceroute протокола GRE [http://www.hping.org/], а вот

- версия программы traceroute, работающая на GRE [http://lists.debian.org/debian-isp/2001/debian-isp-200103/msg00175.html]

Обратите внимание: при сегодняшнем засилье дешевых маршрутизаторов потребительского класса, утилиты hping2 и GRE-трейс могут работать некорректно. Причина этого – то, что большинство NAT-маршрутизаторов используют контроль трафика с учетом состояний управляющего PPTP-соединения для определения перенаправления GRE-пакетов

Вам лучше сконцентрироваться на анализе GRE-трафика в конечных точках

Наиболее распространенными причинами, по которым не работает GRE, являются:

-

Файрволлы и шлюзы

Промежуточные хосты на пути между клиентом и сервером могут быть настроены на блокировку протокола GRE. Использование traceroute программ GRE-протокола, упомянутых выше, может выявить хост, ставшего причиной блокировки.

В некоторых версиях Linux поможет загрузка модуля nf_nat_pptp:# modprobe nf_nat_pptp

-

Локальные правила фильтрации

На самом клиенте может быть настроена блокировка приема или отправки GRE-пакетов. Проверьте правила iptables (или какой там у вас файрволл). -

Несколько одновременных подключений через NAT

Если у вас NAT-маршрутизатор, например, DSL-роутер, который в глобальной сети представляет один IP-адрес, тогда активным может быть лишь одно PPTP-соединение. PPTP-сервер примет лишь одно соединение.

Запуск второго туннеля на другой IP-адрес (т.е. на другой PPTP-сервер) также может не состояться, если система NAT на маршрутизаторе не в состоянии различить два отдельных PPTP-соединения. От этого может даже упасть первое соединение. -

Неправильные настройки PPTP-сервера

Если PPTP-сервер не может запустить демона pppd, по причине синтаксической ошибки в конфигурационном файле или в аргументах командной строки, внешне это выглядит как потеря GRE-пакетов со стороны сервера. Внимательно просмотрите логи сервера. Для проверки настроек полезно запускать pppd на сервере вручную.

Настройка соединения в Windows

На различных версиях ОС Windows от Microsoft процесс соединения по PPPoE очень схож.

Windows 7

Руководство для Windows 7:

- Открыть «Панель управления» через меню кнопки «Пуск».

- Кликнуть на «Центр управления сетями…».

- Приступить к созданию и настройке нового подключения или сети.

- Кликнуть «Подключение к Интернету».

- Указать «Высокоскоростное (с PPPoE)».

- Ввести данные для входа.

- Кликнуть «Подключить».

На экране высветится уведомление о созданном соединении.

Windows 10

Инструкция:

- Через поисковую строку найти «Панель управления».

- Справа выбрать «Мелкие значки» и кликнуть на «Центр управления сетями…».

- Выбрать «Создание и настройка нового подключения или сети».

- Указать «Подключение к Интернету».

- Нажать «Высокоскоростное (с PPPoE)».

- Ввести имя пользователя, пароль, название.

- Кликнуть «Подключить».

Появится уведомление о созданном соединении.

Выбор транспортного протокола для OpenVPN. TCP или UDP?

Зашифрованная информация, созданная при помощи OpenVPN, может передаваться по одному из двух протоколов: UDP или TCP. VPN-провайдеры обычно предлагают оба варианта, сопровождая их комментарием «TCP надежней, UDP быстрее».

Представьте себе, что вы рубите лес для постройки дома и вам надо спускать срубленные деревья вниз по реке до места строительства. Вы можете просто бросать их в воду, и ваш помощник будет ловить их на месте стройки ‒ это будет самым быстрым и простым способом. Но если бревно застрянет в процессе доставки или будет похищено, вы не узнаете этого, разве что когда вам не хватит бревен на постройку дома.

А если вы присвоите каждому бревну номер и ваш помощник будет звонить после получения каждого бревна, уведомляя об успешной доставке, в этом случае, даже если какие-то бревна будут потеряны, вы узнаете об этом незамедлительно и отправите замену. Но согласитесь, такой способ отправки бревен займет больше времени, а потому, если река широкая и не извилистая, лучше использовать простой и быстрый способ.

Аналогичная ситуация и в выборе протокола: UDP – быстрый способ без подтверждения доставки пакетов, его мы рекомендуем использовать при стабильном интернете. TCP не такой быстрый, но зато доставка каждого пакета подтверждается, он рекомендуется при плохой связи.

TCP необходим в тех ситуациях, когда UDP-трафик блокируется провайдером или настройками роутера. Альтернативный вариант OpenVPN TCP по 443 порту не может быть заблокирован, так как этот порт используется для всех HTTPS-соединений, и пользователи просто не смогут открывать сайты.

Мы в своих решениях ставим OpenVPN UDP, но если в течение 15 секунд не получается подключиться при помощи UDP, автоматически начинается TCP-соединение.

В следующей главе мы поговорим про TLS authentication, порт соединения, генерацию сессионного ключа, алгоритмы шифрования, длину ключа, аутентификацию данных и другие составляющие безопасного VPN-соединения.

Настройка (отдельные шаги)

Настройка VPN-сервера

VPN-серверы можно настроить с помощью мастера настройки сервера маршрутизации и удаленного доступа. Этот мастер позволяет настроить следующие параметры:

- базовый брандмауэр на общем интерфейсе;

- метод адресации клиентов удаленного доступа VPN-сервером (либо с помощью адресов, получаемых VPN-сервером от DHCP-сервера, либо с помощью адресов из указанного диапазона адресов, настроенного вручную на VPN-сервере);

- пересылку сообщений авторизации и проверки подлинности на сервер службы RADIUS (Remote Authentication Dial-In User Service — служба проверки подлинности удаленных пользователей), т. е. настройку VPN-сервера как клиента RADIUS.

После выполнения этого мастера автоматически настраиваются следующие параметры маршрутизации и удаленного доступа:

- сетевые интерфейсы;

- порты PPTP и L2TP (пять или 128 для каждого протокола, в зависимости от параметров, выбранных в мастере);

- поддержка многоадресной рассылки на основе протокола IGMP (Internet Group Management Protocol, протокол управления группами Интернета);

- IP-маршрутизация;

- установка агента ретранслятора DHCP.

Настройка политики удаленного доступа

Для управления с помощью политики удаленного доступа проверкой подлинности и шифрованием при виртуальных частных подключениях создайте политику удаленного доступа и настройте ее свойства следующим образом:

- В поле Имя политики введите имя политики, например VPN-доступ.

- Для атрибута NAS-Port-Type выберите тип Virtual (VPN), а для атрибутаTunnel-Type — тип Point-to-Point Tunneling Protocol.

- Установите переключатель в положение Предоставить право удаленного доступа.

- В параметрах профиля выберите необходимые параметры проверки подлинности и шифрования.

Затем либо удалите политики удаленного доступа, используемые по умолчанию, либо разместите их после новой политики. Эта политика удаленного доступа позволяет всем пользователям, имеющим разрешение на удаленный доступ, создавать виртуальные частные подключения.

Чтобы различать пользователей подключений удаленного доступа к сети и пользователей виртуальных частных сетей удаленного доступа, выполните следующие действия.

Создайте группу Active Directory, члены которой могут создавать виртуальные частные подключения к VPN-серверу, например, группу «Пользователи_VPN». Добавьте в эту новую группу Active Directory соответствующие учетные записи пользователей.

Создайте новую политику удаленного доступа и настройте ее свойства следующим образом.

- Введите в поле Имя политики имя новой политики, например Разрешить VPN-доступ членам группы Пользователи_VPN.

- Для атрибута Windows-Groups выберите группу, например Пользователи_VPN, для NAS-Port-Type выберите тип Virtual (VPN), а для Tunnel-Type — тип Point-to-Point Tunneling Protocol.

- Установите переключатель в положение Предоставить право удаленного доступа.

- Разместите политики удаленного доступа, используемые по умолчанию, после новой политики.

Установленные по умолчанию параметры шифрования позволяют использовать все уровни шифрования, в том числе и отсутствие шифрования. Чтобы потребовать использования шифрования, снимите флажок Без шифрования и выберите нужные уровни на вкладке Шифрование в окне параметров профиля политики удаленного доступа.

Реализация PPTP в разных ОС

Теперь немного отвлечемся и с другой стороны посмотрим на соединение PPTP. Что это такое, с момента разработки протокола корпорацией Microsoft, тогда мало кто понимал. И впервые в полноценном варианте он был реализован компанией Cisco.

Тем не менее и специалисты Microsoft не отставали. Начиная с версии Windows 95 OSR2, возможности создания подключения на основе PPTP появились и в более поздних программных продуктах, причем даже со встроенными средствами настройки PPTP-сервера. Далее в качестве примера будет рассмотрено PPTP-соединение Windows 7, тем более что именно эта система на сегодняшний день остается наиболее популярной у большинства пользователей.

В системах Linux до недавнего времени полной поддержки этой технологии не было. Она появилась только в модификации 2.6.13, а официально была заявлена в версии ядра 2.6.14.

Системы FreeBSD и Mac OS X поставляются со встроенными PPTP-клиентами. КПК Palm, имеющие поддержку беспроводного соединения Wi-Fi, оборудованы клиентом Mergic.

PPTP Server

Sub-menu:

This sub-menu shows interfaces for each connected PPTP clients.

An interface is created for each tunnel established to the given server. There are two types of interfaces in PPTP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user.

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name).

Dynamic interfaces appear when a user connects and disappear once the user disconnects, so it is impossible to reference the tunnel created for that use in router configuration (for example, in firewall), so if you need persistent rules for that user, create a static entry for him/her. Otherwise it is safe to use dynamic configuration.

Note: in both cases PPP users must be configured properly — static entries do not replace PPP configuration.

Server configuration

Sub-menu:

Properties

| Property | Description |

|---|---|

| authentication (pap | chap | mschap1 | mschap2; Default: mschap1,mschap2) | Authentication methods that server will accept. |

| default-profile (name; Default: default-encryption) | Default to use |

| enabled (yes | no; Default: no) | Defines whether PPTP server is enabled or not. |

| keepalive-timeout (time; Default: 30) | If server during keepalive period does not receive any packet, it will send keepalive packets every second five times. If the server does not receives response from the client, then disconnect after 5 seconds. Logs will show 5x «LCP missed echo reply» messages and then disconnect. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

To enable PPTP server:

/interface pptp-server server set enabled=yes

/interface pptp-server server print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2,mschap1

keepalive-timeout: 30

default-profile: default

Сравнение PPTP и L2TP

Поскольку мы говорим о протоколах PPTP и L2TP, давайте посмотрим на сравнение между ними. Итак, вот различия между PPTP против L2TP:

| PPTP | L2TP | |

| Основная информация | Основной и первый протокол VPN поддерживается Windows. | Туннельный протокол, который использует IPSec для безопасности / шифрования и работает через UDP. |

| Совместимость | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. |

| шифрование | 128-битные ключи | 256-битные ключи |

| использование | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера и предварительный общий ключ |

| стабильность | Сравнительно нестабильный, но очень стабильный и принятый большинством точек доступа Wi-Fi. | Доказано стабильным на различных типах устройств, сетей и операционных систем |

| Поддерживаемые устройства / ОС | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т.д. | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т.д. |

| Безопасность | Основное шифрование | Очень безопасно Проверка целостности данных, инкапсулирует данные дважды. |

| преимущества | Простая настройка / настройка, хорошая скорость, поддерживается большое количество устройств. | Простая настройка / настройка, легко обходит ограничения по сетям или интернет-провайдерам. |

| Недостатки | Стабильность может варьироваться в зависимости от сети. Не предлагает правительственного уровня безопасности. Легко быть заблокированным. | Более медленные скорости |

| Вывод | PPTP прост в настройке и использовании с приличными скоростями. Менее безопасный, чем другие протоколы VPN. | L2TP обычно достигает более низких скоростей, чем другие протоколы, но его способность обойти ограничения сети и надежную защиту делают его хорошим выбором. |

L2TP / IPsec

L2TP / IPsec (полное название на английском звучит как «Layer 2 Tunneling Protocol») — протокол туннеля уровня 2 — это протокол VPN, который, сам по себе, не предлагает никакого шифрования. Поэтому он обычно реализуется вместе с шифрованием IPsec (сокращение от IP Security). Поскольку он так же встроен в современные операционные системы и мобильные устройства, его довольно легко реализовать. Но в процессе будет использоваться порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, в отличие от того же OpenVPN. Естественно становится намного проще его блокировать.

Теоретически, шифрование IPsec безопасно, но гарантии вам никто не даст. В любом случае этот стандарт медленнее, чем OpenVPN, т.к это двухэтапный процесс, в котором трафик должен быть преобразован в форму L2TP, а затем поверх наложить шифрование IPsec.

Итог: L2TP / IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но его легко блокировать даже обычным брандмауэром.