Malwarebytes anti-malware для windows

Содержание:

- What is cybersecurity?

- What is the history of malware?

- Как Malware получает котроль над системой

- Описание Norman Malware Cleaner

- Как самому проверить компьютер на зараженность Malware

- Как избежать malware?

- The future of cybersecurity programs (which is already here)

- Mac adware

- How do I prevent Trojans?

- Product Guide

- How Malwarebytes Premium protects you

- How do I remove spyware?

- Mac spyware

- How can I tell if my Android device has malware?

- How do I remove a Trojan?

- Возможности Malwarebytes Anti-Malware Free

- Trojan infection methods

- Что делает malware?

- Заключение

What is cybersecurity?

Cybersecurity, or computer security, is a catchall term for any strategy for protecting one’s system from malicious attacks aimed at doing things like hold your computer hostage, steal system resources (as in a botnet) record your passwords and usernames, and a whole host of other bad things. Such attacks might occur via your hardware (like a backdoor) or through your software (like an exploit).

Cybersecurity threats and their countermeasures are varied and nuanced nowadays, but the marketplace naturally strives for simplicity when communicating to consumers. This is why many people still see “viruses” as the biggest threat to their computer. In reality, computer viruses are just one type of cyberthreat that happened to be popular when computers were in their infancy. They’re far from the most common threat today, but the name stuck. It’s a bit like calling every disease a cold.

“For the most part, antivirus and anti-malware mean the same thing. They both refer to software designed to detect, protect against, and remove malicious software.”

What is the history of malware?

Given the variety of malware types and the massive number of variants released into the wild daily, a full history

of malware would comprise a list too long to include here. That said, a look at malware trends in recent decades is

more manageable. Here are the main trends in malware development.

The 1980s and onward: The theoretical underpinning of “self-reproducing automata”

(i.e., viruses) dates back to an article published in 1949, and early viruses occurred on pre-personal computer

platforms in the 1970s. However, the history of modern viruses begins with a program called Elk Cloner, which started

infecting Apple II systems in 1982. Disseminated by infected floppy disks, the virus itself was harmless, but it

spread to all disks attached to a system, exploding so virulently that it can be considered the first large-scale

computer virus outbreak in history. Note that this was prior to any Windows PC malware. Since then, viruses and worms

have become widespread.

The 1990s: The Microsoft Windows platform emerged this decade, along with the flexible macros of

its applications, which led malware authors to write infectious code in the macro language of Microsoft Word and

other programs. These macro viruses infected documents and templates rather than executable applications, although

strictly speaking, the Word document macros are a form of executable code.

2002 to 2007: Instant messaging worms—self-replicating malicious code spread through an instant

messaging network—take advantage of network loopholes to spread on a massive scale, infecting the AOL AIM network,

MSN Messenger, and Yahoo Messenger, as well as corporate instant messaging systems.

2005 to 2009: Adware attacks proliferated, presenting unwanted advertisements to computer screens,

sometimes in the form of a pop-up or in a window that users could not close. These ads often exploited legitimate

software as a means to spread, but around 2008, software publishers began suing adware companies for fraud. The

result was millions of dollars in fines. This eventually drove adware companies to shut down.

2007 to 2009: Malware scammers turned to social networks such as MySpace as a channel for delivering rogue advertisements, redirects, and offers of fake antivirus and security tools. Their ploys were designed to dupe consumers through social engineering tricks. After MySpace declined in popularity, Facebook and Twitter became the preferred platforms. Common tactics included presenting fake links to phishing pages and promoting Facebook applications with malicious extensions. As this trend tapered down, scammers explored other means to steal.

2013: A new form of malware called ransomware launched an attack under the name CryptoLocker, which continued from early September 2013 to late May 2014, targeting computers running Windows. CryptoLocker succeeded in forcing victims to pay about $27 million by the last quarter of 2013. Moreover, the ransomware’s success spawned other similarly named ransomware. One copycat variant netted more than $18 million from about 1,000 victims between April 2014 and June 2015.

2013 to 2017: Delivered through Trojans, exploits, and malvertising, ransomware became the king of

malware, culminating in huge outbreaks in 2017 that affected businesses of all kinds. Ransomware works by encrypting

the victim’s data, then demanding payments to release it.

2017 to Present: Cyptocurrency—and how to mine for it—has captured widespread attention, leading to

a new malware scam called cryptojacking, or the act of secretly using someone else’s device to surreptitiously

mine for cryptocurrency with the victims’ resources.

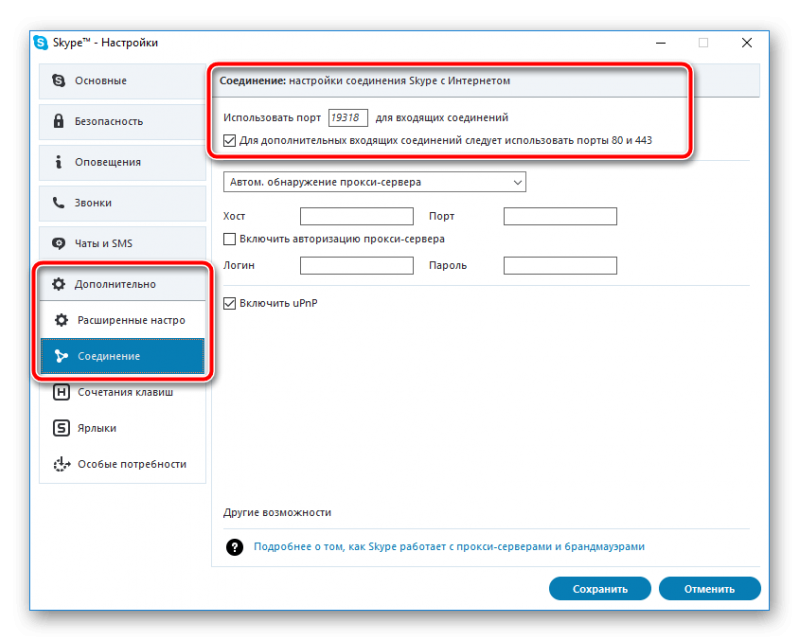

Как Malware получает котроль над системой

Для работы Malware требуется, чтобы пользователь его запустил, и это – только первый шаг. Достаточно часто Malware использует другие методы, чтобы предоставить себе наиболее вероятную гарантию хотя бы на единоразовый запуск в каждой из сессий работы системы

Для Malware исключительно важно производить запуск себя и резидентно присутствовать в памяти. И удобнее всего Malware прописываться при загрузке компьютера, а также при инициализации и переконфигурации системы

Основные места обитания Malware – файлы command.com, autoexec.bat и config.sys, файлы конфигурации в системах DOS и Windows при загрузке по стандартной схеме. Кроме того, часто Malware прячется в файлах главных шаблонов офисных приложений Word и Excel – Normal.dot и XLStart.

Описание Norman Malware Cleaner

Из всех программ мне больше всего приглянулась Norman Malware Cleaner. Многие довольно яро советуют и пользуются Malwarebytes’ Anti-Malware, но у меня оное чудо программистского разума зачем-то попыталось под видом вредоносного софта удалить Webmoney и пару других полезностей, что не есть хорошо и посему пришлось от неё сразу отказаться.

Собственно, у выбранной мной Norman Malware Cleaner, на мой взгляд, всего один недостаток — это необходимость постоянно качать новую версию, а точнее отсутствие обновления баз без перезакачки самого дистрибутива программы.

В остальном одни только плюсы — бесплатность, минималистичный и удобный интерфейс, хорошее качество и скорость работы.. В общем все замечательно, не хватает разве что поддержки русского языка.

Как самому проверить компьютер на зараженность Malware

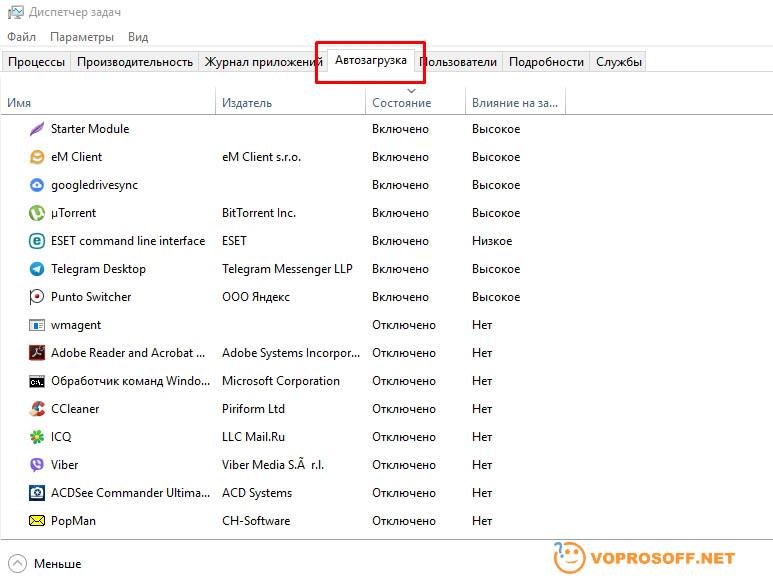

Резидентные программы — это такие процессы, которые работают и остаются в памяти после их исполнения. Такая форма дает возможность программе Malware иметь постоянный доступ к данным и, не спуская глаз, следить за всеми происходящими в системе событиями.

Помогут обнаружить резидентного Malware в памяти обычные системные утилиты, такие, как менеджер задач – Task Manager, вызываемый комбинацией клавиш Ctrl+Alt+Del. После ее вызова появится диалоговое окно, где в виде списка отобразятся все работающие на текущий момент задачи. Нужно проверить этот перечень на предмет наличия в нем резидентного процесса с присоединенным Malware.

Риск самостоятельного выполнения такой манипуляции по незнанию довольно высокий

Закрытие важной резидентной программы, которая критично влияет на системную работу, может вызвать даже «синий экран смерти» или запустить перезагрузку. Ответить однозначно на вопрос о том, действительно ли конкретная резидентная программа не относится к работе системы, даже не всем профессионалам и гикам под силу

Можно поковыряться в руководстве по ОС, или поискать незнакомую программу из списка менеджера задач в интернете. Если по результатам поисковых мероприятий вы не нашли ничего существенного, или каких-либо указаний на то, что перед вами зловредный Malware, лучше не трогайте этот процесс.

Malware очень часто берет себе имена процессов, которые чрезвычайно похожи на имена стандартных процессов. В данном случае глядя на него, вы можете подумать, что это нормальный процесс, однако это будет не так. К примеру, вместо процесса WSOCK23.dll, который отвечает за обработку функций сокетов, можно увидеть поддельный процесс WSOCK33.dll. Другие варианты предусматривают похожие формы подмены, похожие на те, которые используются при фишинге сайтов, когда визуально символы похожи друг на друга и их подмена на первый взгляд не видна. Например, KERNE132.dll – на самом деле будет подделкой, тогда как в правильном процессе вместо 1 (единицы) должна стоять буква L – KERNEL32.dll. Правильное местонахождение этого файла – в папке Windows\System32, но некоторые Malware кладут его в другое место – в папку Windows\System.

Можно удостовериться, не зависла ли в памяти уже закрытая программа, в том месте, где ее уже давно быть не должно.

Еще может быть вариант, когда программа в памяти держит несколько копий себя, хотя никакого сервиса на текущий момент с таким названием пользователь не запускал.

Закройте все приложения, и если после этого, проверяя объем занятой памяти, вы видите, что какой-то сервис занял почти все ресурсы, его стоит проверить, и особенно это подозрительно, если активность памяти такого ресурса никак нельзя просчитать.

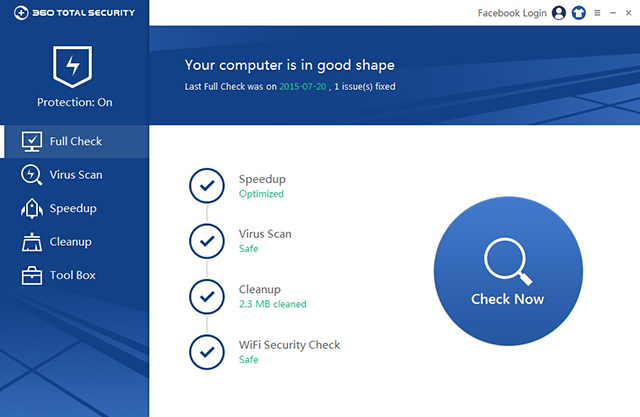

Как избежать malware?

Полное удаление вредоносных программ возможно в большинстве случаев. Но, к сожалению, иногда требуется полный сброс системы. Если вы не создадите резервную копию файлов, то все они могут быть потеряны. Поэтому проще не допускать проникновение вредоносного кода в систему, чем пытаться удалить его.

Что нужно сделать, чтобы быть в безопасности:

Регулярное обновление системы. Это означает установку всех обновлений – не только для операционной системы, но и для всех приложений, программ и даже плагинов браузера. Время от времени появляется опасная уязвимость, и обновления ее исправят.

Удаление неиспользуемых программ. Удаляйте все, что вы больше не используете, и всегда сканируйте антивирусом то, что загружаете и устанавливаете. Никогда не используйте сомнительные источники и всегда проверяйте, заслуживает ли разработчик доверия, прочитав отзывы в интернете.

Установка антивирусной программы. Антивирус, брандмауэр, VPN – это все, что необходимо для обеспечения безопасности в интернете

Это особенно важно, если члены семьи используют один и тот же компьютер. Никогда не знаешь, на какую яркую рекламу они могут соблазниться и кликнуть.

Резервная копия всего

Храните свои файлы в “облаке” или запланируйте регулярное резервное копирование. Обязательно сохраняйте ключи активации для любого купленного вами программного обеспечения, чтобы ее можно было восстановить в непредвиденном случае.

Онлайн-безопасность. Вредоносные программы попадают на устройство в основном при переходе по вредоносным ссылкам или при загрузке поддельных программ. Поэтому:

- Никогда не нажимайте на сомнительную ссылку в электронном письме.

- При посещении сайта ищите “https” в URL-адресе и зеленый замочек рядом с ним.

- Используйте только защищенное соединение – не подключайтесь к публичному Wi-Fi.

- Убедитесь, что ваши пароли надежны – они должны быть длинными, сложными и уникальными. Их трудно запомнить, поэтому используйте менеджер паролей, чтобы безопасно хранить их в “облаке”. А в сочетании с 2FA, это обеспечит безопасность ваших учетных записей в интернете, даже если ваше устройство будет взломано.

The future of cybersecurity programs (which is already here)

Artificial intelligence (AI) and machine learning (ML) are the latest stars in anti-malware technology.

AI allows machines to perform tasks for which they are not specifically pre-programmed. AI does not blindly execute a limited set of commands. Rather, AI uses “intelligence” to analyze a situation, and take action for a given goal such as identifying signs of ransomware activity.

ML is programming that’s capable of recognizing patterns in new data, then classifying the data in ways that teach the machine how to learn.

Put another way, AI focuses on building smart machines, while ML uses algorithms that allow the machines to learn from experience. Both these technologies are a perfect fit for cybersecurity, especially since the number and variety of threats coming in every day are too overwhelming for signature-based methods or other manual measures. Both AI and ML are still in developmental phases, but they hold immense promise.

In fact, at Malwarebytes, we already use a machine-learning component that detects malware that’s never been seen before in the wild, also known as zero-days or zero-hours. Other components of our software perform behavior-based, heuristic detections—meaning they may not recognize a particular code as malicious, but they have determined that a file or website is acting in a way that it shouldn’t. This tech is based on AI/ML and is available to our users both with real-time protection and on-demand scanning.

In the case of business IT professionals with multiple endpoints to secure, the heuristic approach is especially important. We never know what the next big malware threat will be. So heuristics plays an important role in Malwarebytes Endpoint Protection, as does AI and ML. Together, they create multiple layers of protection that address all stages of the attack chain for both known and unknown threats.

Mac adware

It used to be that Mac users had no adware fears. For one thing, Macs have a built-in anti-malware system called

XProtect, which does a decent job of catching known malware. Then there’s the fact that cyber criminals focus

mostly on Windows PCs, as they are a more prolific target compared to the installed Mac base. But recently

that’s changed fast. According to counts of the number of new Mac malware families to appear in 2017, they

increased by more than 270 percent compared to those in 2016. Adware specifically for Macs first started to emerge in 2012; and since then, Mac adware

variants have proliferated, developed both in secret by hackers and organized crime bad guys, as well as by

seemingly legitimate corporations who claim to sell bona fide software with real-world uses. In the latter

instance, the adware hides in plain sight as fine print in a long, small-type installation agreement. You know, the

kind nobody reads. So when you click on the agreement, you accept its terms, and viola, the spam ensues. Those

behind the adware are not doing anything illegal. At least technically, that is.

For the most part, adware for Macs rides inside a

Trojan, malware that takes its name from the Trojan horse of Greek mythology. The Trojan portrays itself as

something you want. Maybe a player, or some kind of plug-in. It might even be skulking around inside a legitimate

software download from a disreputable site. Either way, it promises you one thing, but delivers adware in a

bait-and-switch.

As far as the

signs of a Mac adware infection go, they mirror the symptoms you see on Windows systems. Ads pop up where

they shouldn’t be—literally everywhere. Something changes your homepage without so much as a how do you do.

Familiar web pages just don’t look right anymore, and when you click on a link, you find yourself redirected

to an entirely different site. It might even substitute a new search engine for your regular one.

So in the end, Macs, while less vulnerable than Windows computers, can still have a security problem with adware.

More on what to do about it below.

How do I prevent Trojans?

Since Trojans rely on fooling users into letting them into the computer, most infections are avoidable by remaining vigilant and observing good security habits. Practice a healthy skepticism about websites offering free movies or gambling, opting instead to download free programs directly from the producer’s site rather than from unauthorized mirror servers.

Another precaution to consider: change the default Windows settings so that the real extensions of applications are always visible. This avoids getting tricked by an innocent looking icon.

Other good practices besides installing Malwarebytes for Windows, Malwarebytes for Android, and Malwarebytes for Mac include:

- Running periodic diagnostic scans

- Setting up automatic updates of your operating system software, ensuring you have the latest security updates

- Keeping your applications updated, ensuring any security vulnerabilities are patched

- Avoiding unsafe or suspicious websites

- Being skeptical of unverified attachments and links in unfamiliar emails

- Using complex passwords

- Staying behind a firewall

Product Guide

How Malwarebytes Premium protects you

At Malwarebytes, we are serious about infection prevention, which is why we aggressively block both websites and advertisements that we consider fraudulent or suspicious. For example, we block torrent sites like The Pirate Bay. Though many savvy users have used such sites without issue, some of the files they offer for download are really Trojans. For similar reasons, we also block cryptomining through browsers, but the user can choose to turn off the block and connect.

Our reasoning is that it’s better to err on the side of safety. If you want to take the risk, it’s easy to whitelist a site, but even tech-savvy types can fall for a convincing Trojan.

To learn more about Trojans, malware, and other cyberthreats, check out the Malwarebytes Labs blog. The things you learn may just help you avoid an infection down the road.

How do I remove spyware?

If your spyware infection is working as designed, it will be invisible unless you’re technically savvy enough to know exactly where to look. You could be infected and never know. But if you suspect spyware, here’s what to do.

- The first order of business is to make sure your system has been cleaned of any infection so that new passwords are not compromised. Get yourself a robust cybersecurity program with a reputation for aggressive spyware removal technology. Malwarebytes, for example, thoroughly cleans up spyware artifacts and repairs altered files and settings.

- After you have cleaned your system, think about contacting your financial institutions to warn of potential fraudulent activity. Depending on the compromised information on your infected machine, and especially if it is connected to a business or enterprise, you may be required by law to report breaches to law enforcement and/or make a public disclosure.

- If stolen information is sensitive in nature or involves the collection and transmission of images, audio, and/or video, you should contact local law-enforcement authorities to report potential violations of federal and state laws.

- One last thing: Many purveyors of identity theft protection advertise their services to monitor for fraudulent transactions, or to place a freeze on your credit account to prevent any form of activity. Activating a credit freeze is definitely a good idea. If you’re offered free identity theft monitoring as part of the settlement from a data breach, there’s no harm in signing up. However, Malwarebytes advises against purchasing identity theft protection.

“Many purveyors of identity theft protection advertise their services to monitor for fraudulent transactions…”

Mac spyware

Spyware authors have historically concentrated on the Windows platform because of its large user base when compared to the Mac. However, the industry has seen a big jump in Mac malware since 2017, the majority of which is spyware. Although spyware authored for the Mac has similar behaviors as the Windows variety, most of the Mac spyware attacks are either password stealers or general-purpose backdoors. In the latter category, the spyware’s malicious intent includes remote code execution, keylogging, screen captures, arbitrary file uploads and downloads, password phishing, and so on.

“The industry has seen a big jump in Mac malware in 2017, the majority of which is spyware.”

In addition to malicious spyware, there’s also so-called “legitimate” spyware for Macs. This software is actually sold by a real company, from a real website, usually with the stated goal of monitoring children or employees. Of course, such software is a two-edged sword, as it’s very often misused, providing the average user with a way of accessing spyware capabilities without needing any special knowledge.

How can I tell if my Android device has malware?

Fortunately, there are a few unmistakable red flags that wave at you if your Android phone is infected. You may be infected if you see any of the following:

- A sudden appearance of pop-ups with invasive advertisements. If they appear out of nowhere and send you to

sketchy websites, you’ve probably installed something that hides adware within it. So don’t click on

the ad. - A puzzling increase in data usage. Malware chews up your data plan by displaying ads and sending out the

purloined information from your phone. - Bogus charges on your bill. This happens when malicious software makes calls and sends texts to premium numbers.

- A disappearing battery charge. Malware is a resource burden, gulping down your battery’s juice faster than

normal. - People on your contact list report strange calls and texts from your phone. Malware replicates by spreading from

one device to another by means of emails and texts, inviting them to click on the infected link it displays. - A phone that heats up while performance lags. For instance, there’s even a Trojan out there that invades

Android phones with an installer so nefarious, that it can tax the processor to the point of overheating the phone,

which makes the battery bulge, and essentially leaves your Android for dead. - Surprise apps on your screen. Sometimes you download apps that have malware piggybacked onto them for a stealthy

installation. That happens because Android allows users to jump straight from Google Play to other marketplaces,

like Amazon, which might have let a malware maker slip through. - Your phone turns on WiFi and Internet connections on its own. This is another way malware propagates, ignoring

your preferences and opening up infection channels. - Further down, we’ll touch upon what you should do if your Android is infected. Plus, here’s a Malwarebytes blog article on securing your privacy on an Android.

How do I remove a Trojan?

Once a Trojan infects your device, the most universal way to clean it up and restore it to a desired state is to use a good quality, automated anti-malware tool and make a full system scan.

There are many free anti-malware programs—including our own products for Windows, Android, and Mac—which detect and remove adware and malware. In fact, Malwarebytes detects all known Trojans and more, since 80% of Trojan detection is done by heuristic analysis. We even help mitigate additional infection by cutting off communication between the inserted malware and any backend server, which isolates the Trojan. The only exception is for protection against ransomware, for which you need our premium product.

Возможности Malwarebytes Anti-Malware Free

- Удаление вредоносных программ как автоматически, так и в ручном режиме;

- Интеллектуальный эвристический анализ помогает удалять не явные вредоносные объекты;

- Программа обнаружения отличается качественными анти шпионскими модулями;

- В бесплатной версии, имеется встроенный блокировщик подозрительных веб-ресурсов;

- Быстрое сканирование системы с настраиваемым списком игнорирования;

- Реализована защита режиме реального времени — технология Real Time Protection;

- Способность работать в ускоренном режиме;

- Удаление вредоносного ПО в реальном времени;

- Эффективное помещение инфицированных файлов в карантин с последующей опцией восстановления.

Преимущества

- Поддерживается любая актуальная операционная система Windows, начиная от XP, Vista, заканчивая Windows 10;

- Антивирусная программа весьма быстро обнаруживает и удаляет вредоносные приложения;

- Современный и простой интерфейс, имеет русский язык оболочки;

- Возможность настройки для обеспечения максимально оптимизации и производительности;

- Отсутствуют какие-либо конфликты, если на ПК установлены другие антивирусы;

- Отличная система поиска и удаления червей, троянов и различного вредоносного программного обеспечения;

- Содержит передовую технологию Malwarebytes Chameleon, которая препятствует отключению антивируса сложными угрозами;

- В комплект с Malwarebytes Anti Malware Free Antivirus Software входят дополнительные утилиты;

- Антивирусные сканеры и базы сигнатур, стабильно обновляются с официального сайта Malwarebytes Corporation;

- Malwarebytes Anti Malware рекомендуют специалисты по информационной безопасности PC, Mac и других авторитетных ресурсов.

Недостатки

Trojan infection methods

Trojans can look like just about anything, from free software and music, to browser advertisements to seemingly legitimate apps. Any number of unwise user behaviors can lead to a Trojan infection. Here are a few examples:

- Downloading cracked applications. Promises of an illegal free copy of a piece of software can be enticing, but the cracked software or activation key generator may conceal a Trojan attack.

- Downloading unknown free programs. What looks like a free game or screensaver could really be a Trojan, especially if you find it on an untrustworthy site.

- Opening infected attachments. You get a strange email with what looks like an important attachment, like an invoice or a delivery receipt, but it launches a Trojan when you click on it.

- Visiting shady websites. Some sites only need a moment to infect your computer. Others use tricks like pretending to stream a popular movie, but only if you download a certain video codec, which is really a Trojan.

- Any other social engineering that disguises itself by taking advantage of the latest trends. For example, in December 2017, an extensive installed base of Intel processors was discovered to be vulnerable to attack due to hardware issues. Hackers leveraged the ensuing panic by faking a patch called Smoke Loader, which installed a Trojan.

Что делает malware?

Вред, который вредоносная программа может нанести устройству, зависит от ее типа. Каждая из них может по-своему проникать, распространяться и заражать систему, преследую конкретные цели.

Троян. Названный в честь знаменитого троянского коня, который действует точно так же. Троян проникает в систему, замаскированную под законное программное обеспечение, а затем работает в качестве шлюза для других вредоносных программ.

Червь. Черви похожи на троянов в том, что они также используются для создания бэкдоров для последующего проникновения других вредоносных программ. Но в отличие от троянов, черви могут иметь и другие цели, например, самокопирование, размножение и захват всего жесткого диска.

Шпионская программа. Как следует из названия, она используется для шпионажа. Эту программу трудно обнаружить, т.к. она работает в фоновом режиме, тихо собирая информацию о пользователе. Шпионская программа отслеживает историю просмотров, имена пользователей, пароли, а также информацию о банковских картах, которая впоследствии отправляется злоумышленнику.

Шпионская программа маскируется под Firefox

Рекламная программа. Adware очень раздражает, но не всегда опасна. Она может быть использована для сбора данных о пользователе и продажи их тому, кто больше заплатит. Но главное ее назначение – показывать пользователям рекламу, которой очень много. Adware может менять домашнюю страницу в браузере, перенаправлять на случайные сайты, показывать всплывающие окна, устанавливать плагины на панели инструментов – и все это она делает без разрешения.

Вирус-вымогатель. Злоумышленники используют эту вредоносную программу для блокировки всех файлов на компьютере жертвы до тех пор, пока она не заплатит выкуп. Обычно вымогатель попадает в систему через фишинговое электронное письмо. Когда вы открываете его и нажимаете на ссылку, программа автоматически устанавливается на устройство. Обычно пользователь ничего не замечает, пока не становится слишком поздно.

Ботнет. Когда определенная вредоносная программа заражает ваше устройство, оно становится частью роботизированной сети – бот-сети. Хакеры используют бот-сети для проведения крупномасштабных кибератак, таких как рассылка спама или DDoS-атаки. Как только устройство заражается, оно передает вредоносную программу на другие устройства в сети, тем самым делая сеть еще крупнее. Десятки или даже сотни тысяч устройств могут составлять одну бот-сеть.

Вирус. Это самый распространенный тип вредоносных программ. Главное отличие состоит в том, что вирус не является автономной программой – для работы ему необходимо прикрепить себя к законному программному обеспечению. Ущерб, который вирус наносит системе или устройству, может быть разный: от создания надоедливых всплывающих окон до уничтожения жесткого диска или кражи данных пользователя.

Заключение

Единственное о чем я хочу вас предупредить — не стоит скачивать подозрительные программы и приложения, которые обещают расширить функционал ВК. Многие из них могут привести к взлому вашего аккаунта (см. взлом страницы вк). Поэтому лучше использовать проверенные варианты.

Вопросы?

Пожалуйста, задайте свой вопрос в комментариях, с описанием возникшей проблемы

Мы и наши пользователи, регулярно обсуждаем возможные неполадки и сложности. Вместе мы разберемся с Вашей проблемой.