Программы-кейлоггеры для windows-компьютеров

Содержание:

- Клавиатурный шпион на базе руткит-технологии в UserMode

- Клавиатурный шпион на базе руткит-технологии в KernelMode

- Программы для поиска и удаления клавиатурных шпионов

- Особенность №3: дружба с антивирусами

- Общая информация

- All In One Keylogger

- Подключения к шпиону

- Автоматические уведомления

- Драйвер-фильтр

- КЕЙЛОГГЕР КАК ВРЕДОНОСНАЯ ПРОГРАММА

- Как закрепить сообщение в “Вотсапе”

- Программы для поиска и удаления кейлоггеров

- Как клавиатурные шпионы могут быть разрушительными

- Kickidler | бесплатно/$9 | Win | Mac | Lin

- Пример клавиатурного шпиона

- Обнаружение и удаление

- Методы обнаружения и удаления кейлоггеров в системе:

- Выводы

- Вывод

Клавиатурный шпион на базе руткит-технологии в UserMode

Принцип действия такого клавиатурного шпиона основан на перехвате ряда функций USER32.DLL для мониторинга их вызовов. Данные вредоносные программы пока не получили особого распространения, но это только вопрос времени. Опасность применения руткит-технологии в клавиатурном шпионе объясняется тем, что, во-первых, многие антикейлоггеры не рассчитаны на поиск шпионов такого типа и не способны им противодействовать, а во-вторых, антируткиты часто не проверяют перехваты функций библиотеки user32.dll.

Принцип работы шпиона достаточно прост: при помощи любой из известных руткит-технологий производится перехват одной или нескольких функций, позволяющих получить контроль над вводимой с клавиатуры информацией. Самым простым является перехват функций GetMessage и PeekMessage (рис. 2).

Рис. 2

Работа шпиона организована следующим образом. Приложение вызывает функцию PeekMessage для того, чтобы узнать, есть ли в очереди сообщения указанного типа. Этот вызов перехватывается по руткит-принципу (методика в данном случае не имеет значения). Затем перехватчик вызывает реальную функцию PeekMessage из user32.dll и анализирует возвращаемые результаты. Если функция возвращает true, это означает, что сообщение было в очереди и что оно извлечено в тот буфер, указатель на который передается в качестве первого параметра функции. В этом случае перехватчик проверяет сообщения в буфере на предмет обнаружения сообщений типа WM_KEYDOWN (нажатие клавиши), WM_KEYUP (отпускание клавиши), WM_CHAR (посылается окну после обработки WM_KEYDOWN при помощи TranslateMessage). При выявлении подобного сообщения можно узнать код нажимаемой клавиши и передать его системе протоколирования и анализа (шаг 4). Далее управление возвращается приложению (шаг 5), которое не знает о наличии перехватчика.

Подобный клавиатурный шпион очень опасен, так как:

- он не обнаруживается стандартными методиками поиска клавиатурных шпионов;

- возможно внедрение перехватчика по определенным условиям, в результате чего он внедряется не во все GUI-процессы, а в строго определенные (например, в процессы браузера или в приложение типа WebMoney);

- против него бесполезны экранные клавиатуры и прочие средства борьбы с клавиатурными шпионами;

- кроме перехвата функций PeekMessage и GetMessage, могут быть перехвачены функции копирования информации при работе с буфером обмена (OpenClipboard, CloseClipboard, GetClipboardData, SetClipboardData), опроса состояния клавиатуры (GetKeyState, GetAsyncKeyState, GetKeyboardState) и другие функции user32.dll, что усиливает опасность шпиона, а перехват функций типа CreateWindow позволяет отслеживать создание окон.

Клавиатурный шпион на базе руткит-технологии в KernelMode

Принцип действия шпиона данного типа аналогичен UserMode, но в данном случае производится перехват одной или нескольких функций win32k.sys. Как и в случае с UserMode, наибольший интерес для перехватчика представляет функция PeekMessage и ее аналоги, поскольку это позволяет производить мониторинг и модификацию абсолютно всех получаемых программой сообщений без установки ловушки или фильтра.

На рис. 3 перехватчик показан условно, поскольку для его установки существуют разные методики, в частности:

- перехват SYSCALL и INT 2E;

- перехват функции с подменой адреса в соответствующей ячейке таблицы KeServiceDescriptorTableShadow. Единственной сложностью для создателя подобного шпиона является поиск этой таблицы, которая не экспортируется ядром и не документирована. Однако известны пути преодоления этой проблемы, а средства для этого можно найти в Интернете;

- модификация машинного кода win32k.sys. Для этого тоже необходим поиск таблицы KeServiceDescriptorTableShadow. При этом возможна интересная ситуация: функция может быть уже перехвачена (например, антикейлоггером), и тогда будет произведена модификация машинного кода перехватчика, что еще больше усложнит обнаружение шпиона.

Рис. 3

Алгоритм работы шпиона весьма прост. Приложение вызывает функцию библиотеки user32.dll (шаг 1; в качестве примера рассмотрим вызов PeekMessage). Функция PeekMessage в user32.dll по своей сути является переходником, а в конечном счете при помощи SYSCALL в Windows XP или INT 2E в Windows NT и Windows 2000 будет произведен вызов функции ядра (шаг 2). Этот вызов будет перехвачен шпионом (местоположение перехватчика зависит от методики перехвата). Перехватчик, в свою очередь, вызовет реальную функцию (шаг 3) и проанализирует возвращенные ей результаты. В случае успешного извлечения из очереди сообщения нужного шпиону типа он произведет его анализ и за-протоколирует результаты (шаг 4). Работа шпиона абсолютно незаметна для всех приложений, и обнаружить его можно только специальными программами, производящими поиск перехватов и модификации машинного кода модулей ядра.

***

Итак, мы рассмотрели несколько эффективных методик, которые могут применяться при построении клавиатурных шпионов. На основании вышеизложенного можем дать следующие рекомендации:

следует акцентировать внимание на перехватах функций user32.dll;

необходим контроль штатных драйверов по каталогу Microsoft для своевременного обнаружения подмены драйвера;

нужно производить анализ на предмет наличия KernelMode-перехватов и модификации машинного кода win32k.sys при помощи антируткитов;

вследствие того что практически любой клавиатурный шпион сохраняет протоколы, мониторинг файловых операций в процессе активного ввода информации с клавиатуры позволяет обнаружить кейлоггер почти любого типа. Исключение составляют специализированные программы, протоколирующие ввод только в определенных приложениях или в заданных окнах, например в окне ввода пароля.

Программы для поиска и удаления клавиатурных шпионов

- Любой антивирусный продукт. Все антивирусы в той или иной мере могут находить клавиатурные шпионы, однако клавиатурный шпион не является вирусом, поэтому пользы от антивируса мало.

- Утилиты, реализующие механизм сигнатурного поиска и эвристические механизмы поиска. Примером может служить утилита AVZ, сочетающая сигнатурный сканер и систему обнаружения клавиатурных шпионов на базе ловушек.

- Специализированные утилиты и программы, предназначенные для обнаружения клавиатурных шпионов и блокирования их работы. Подобные программы наиболее эффективны для обнаружения и блокирования клавиатурных шпионов, поскольку, как правило, могут блокировать практически все разновидности клавиатурных шпионов.

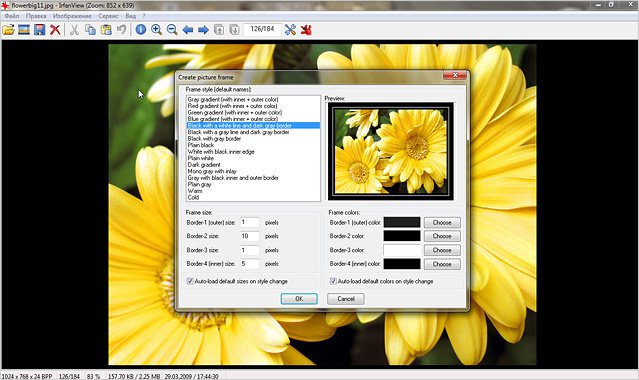

Из специализированных программ интерес могут представлять коммерческие продукты PrivacyKeyboard и Anti-Keylogger (http://www.bezpeka.biz/). Интерфейс программы Anti-Keylogger показан на рис. 2.

Рис. 2

Программа Anti-Keylogger работает в фоновом режиме и производит обнаружение программ, подозреваемых в слежении за клавиатурой. В случае необходимости можно вручную разблокировать работу любой из обнаруженных программ (например, на рисунке видно, что в список шпионов попали MSN Messanger и программа закачки из Интернета FlashGet). Для обнаружения клавиатурных шпионов не применяются базы сигнатур, обнаружение ведется эвристическими методами.

Тестирование программы показало, что она эффективно противодействует клавиатурным шпионам, работа которых основана на применении ловушек, циклического опроса и клавиатурного драйвера-фильтра.

Другим примером может служить программа Advanced Anti-Keylogger (http://www.anti-keylogger.net/) рис. 3.

Рис. 3

В режиме обучения данная программа по логике работы напоминает брандмауэр при обнаружении подозрительной активности выводится предупреждение с указанием имени и описания программы. Пользователь может выбрать действие на сеанс (разрешить, запретить) или создать постоянное правило для приложения. В ходе тестов Advanced Anti-Keylogger уверенно обнаружил все основные разновидности клавиатурных шпионов (на базе ловушки, циклического опроса, драйвера-фильтра). Настройки программы защищаются паролем, который задается в ходе инсталляции.

Особенность №3: дружба с антивирусами

Кейлоггер Mipko Personal Monitor — это программа-наблюдатель. Она не сохраняет никакие личные данные пользователей. Не ворует их. Она лишь мониторит за тем, что происходит на компьютере и отчитывается об этом перед владельцем.

Мало того, установить это ПО может только администратор, у которого есть соответствующий пароль. Это является дополнительным аргументом, который делает keylogger абсолютно законно установленной программой.

Поэтому юридически не является шпионом или другим приложением, которое квалифицируется, как вредоносное. Так что с антивирусами Personal Monitor дружит и в 95% случаев остается незамеченной.

Как быть в оставшихся 5% случаев? Если вы столкнулись с блокировкой работы Personal Monitor со стороны антивируса или у вас возникли проблемы с установкой, то просто позвоните или напишите нам. И мы вам вышлем подробную пошаговую инструкцию по разрешению данной ситуации.

Давным-давно когда я еще работал админом, я пользовал крякнутую вашу программу для целей отслеживания работы сотрудников компании. Мне очень нравилось простое использование и интерфейс 🙂 Спустя несколько лет, я купил однопользовательскую программу, чтобы… следить за своей девушкой! Она попалась на измене, и в итоге эта программа сделала меня счастливым холостяком 😉

Андрей П.

Общая информация

В современном информационном мире очень остро стоит вопрос безопасности. Среди всего разнообразия зловредов отдельно стоит программа-кейлоггер. Что она собой представляет? Какие опасности таит? Как с ними бороться? Те, кто хорошо знает английский язык, наверняка перевели название программы и поняли, что разговор будет вестись о клавиатурном регистраторе. Именно так и переводится их название — keylogger. Но на просторах бывшего СССР их официальное название – клавиатурные шпионы. В чем же заключается их особенность?

Когда программа попадает на компьютер, то она начинает выполнять свои задачи в виде шпионских функций без ведома, участия и согласия человека. Стоит задать вопрос «Кейлоггер – что это такое?», как выясняется, что многие даже не представляют себе, чем же является подобная программа. И из этого следует тот печальный факт, что многие пользователи элементарно недооценивают их угрозу. А зря. Ведь главная цель этих программ – это красть и передавать своему создателю логины и пароли учетных записей пользователя, кошельков, банковских приложений.

All In One Keylogger

Простой в использовании и достаточно мощный кейлоггер All In One Keylogger обеспечивает всем необходимым функционалом для отслеживания действий за компьютером.

Из основных функций отметим:

- Отслеживание нажатий клавиш с возможностью включения/выключения регистрации несимвольных (CTRL, SHIFT, ALT и т.д.) клавиш.

- Отслеживание отправленных/принятых сообщения мессенджерах с удобным хранением логов переписок в Skype, QIP, Yahoo, ISQ, Live Messenger, AIM и других.

- Регистрация данных, заносимых в буфер обмена (CTRL+C).

- Настройка приложений, в которых не будут отслеживаться действия пользователя и наоборот.

- Создание скриншотов (снимков экрана) по времени, при каждом клике мышью, клавиш Tab или Enter. Имеется возможность настройки качества снимков, автоматического уменьшения размеров и других параметров.

- Запись звука с микрофона и видео с веб-камер (если подключены к компьютеру).

- Различные настройки ведения логов — включение, выключение и удаление по времени и другим параметрам, отправка на электронную почту, FTP-сервер, сетевую папку на компьютер в локальной сети, USB-диск в соответствии с различными условиями.

- Различные способы скрытия следов пребывания программы на компьютере — самоудаление в установленное время, скрытие процесса в «Диспетчере задач», удаление записей из системных журналов и другие.

- Защита доступа в программу паролем, открытие окна приложения по заданной комбинации клавиш или путем набора пароля с клавиатуры в любом месте (другом открытом окне, рабочем столе и т.д.).

- Хранение логов в зашифрованном виде (их можно просматривать только в самой программе). Но при необходимости логии могут быть экспортированы в различные типы файлов — текстовые, HTML, изображения и т.д.

Кейлоггер All In One Keylogger работает во всех версиях Windows, начиная с Win 2000 (32-бит и 64-бит). Интерфейс не имеет поддержки русского языка. Бесплатная версия программы не имеет функциональных ограничений, но работает только в течение одной недели с момента установки.

Подключения к шпиону

Данные захваченные с USB-шины и отправленные на TCP-сервер можно посмотреть любой терминальной программой поддерживающей сетевой протокол TELNET.

Поиск IP-адреса

Для подключения к модулю ESP8266 необходимо знать IP-адрес платы в локальной сети.

- Запустите программу Advanced IP Scanner.

- Настройте диапазон поиска адресов для вашей сети и нажмите кнопку «Сканировать»

- В списке найдите устройство от «Espressif Inc.»: в данном случае плата получает IP-адрес , запоминаем его.

При динамической адресации (DHCP) маршрутизатор может менять IP-адрес при каждом включении платы. В таком случае вам каждый раз придётся повторять поиск IP-адреса.

Автоматические уведомления

В системе учета рабочего времени Kickidler реализована функция автоматических уведомлений о нарушениях на рабочем месте. Опоздания, простои, запуск игр и приложений, посещение запрещенных Интернет-ресурсов или что-то другое – всплывающее уведомление сразу напомнит работнику о том, что он занят не тем, чем должен. Сотрудник слишком долго работает без перерывов? Уведомление также подскажет, что пора сделать перерыв. Гибкие настройки программы позволят настроить уведомления индивидуально для каждого сотрудника или отдела, а также дублировать алерты о нарушениях на почту руководителя. Автоматические уведомления – эффективный инструмент повышения самодисциплины сотрудников за компьютерами, который отлично подойдет, как сотрудникам, работающим в офисе, так и удаленным работникам.

Только у нас: система Kickidler сама подскажет сотруднику о нарушении. Это куда более мягкий и демократичный способ организации контроля сравнительно с взысканиями или другими дисциплинарными мерами.

- Отправка уведомлений в автоматическом режиме

- Возможность гибких настроек инструмента

- Отправка алертов на почту руководителя

Драйвер-фильтр

Работа кейлоггеров данного типа основана на установке драйвера, подключаемого к драйверу клавиатуры в качестве фильтра. Пример реализации фильтра клавиатуры приведен в DDK, и данный шпион является одним из самых простых в плане как реализации, так и обнаружения.

Клавиатурный шпион этого типа может быть построен по одной из двух схем:

- драйвер-фильтр в сочетании с управляющим приложением, которое выполняет установку, загрузку и настройку драйвера. Драйвер передает информацию о нажимаемых клавишах управляющему приложению, которое производит обработку и протоколирование полученных данных;

- полностью автономный драйвер самостоятельно ведет запись событий. В данном случае требуется только произвести первичную установку драйвера в систему, после чего установившее драйвер приложение может самоуничтожиться. Возможно решение и без приложения-инсталлятора — в этом случае драйвер устанавливается при помощи INF-файла.

В момент загрузки драйвер должен подключиться к стеку клавиатурного драйвера посредством функций IoCreateDevice и IoAttachDevice. В большинстве известных реализаций фильтр подключается к стеку устройства «\\Device\\KeyboardClass0», являющегося драйвером класса и реализующего общую функциональность для клавиатур различных типов (рис. 1).

Рис. 1

Для клавиатурного шпиона будут представлять интерес только прерывания типа IRP_MJ_READ, поскольку на основе их анализа можно получить коды клавиш. Источником этих IRP-запросов является процесс csrss.exe, а точнее — принадлежащий этому процессу поток необработанного ввода RawInputThread. Посылаемое этим потоком прерывание сначала попадает к драйверу-фильтру шпиона (шаг 1), который устанавливает свой обработчик завершения при помощи функции IoSetCompletionRoutine и передает IRP драйверу Kbdclass (шаг 2). Тот, в свою очередь, помечает IRP как ожидающий завершения и ставит в очередь. При возникновении клавиатурных событий Kbdclass извлекает из очереди ожидающий завершения IRP, вносит в его буфер информацию о нажатых клавишах и завершает IRP. А поскольку в IRP установлен адрес обработчика завершения, то будет произведен вызов этого обработчика (шаг 3). Обработчик может проанализировать содержимое буфера и передать содержащуюся там информацию системе протоколирования (шаг 4). Далее IRP возвращается в поток RawInputThread, а затем весь процесс повторяется. Естественно, что наличие корректно написанного драйвера-фильтра никак не сказывается на работе приложений и обеспечивает глобальный перехват клавиатурного ввода.

Обнаружение описанного шпиона не представляет особой сложности, — для его поиска достаточно изучить стек клавиатурного драйвера на предмет наличия неопознанных драйверов-фильтров.

КЕЙЛОГГЕР КАК ВРЕДОНОСНАЯ ПРОГРАММА

Наверняка многие слышали о программах-шпионах (spyware). Одними из самых распространенных как раз и являются кейлоггеры. В их основную задачу входит предварительный сбор информации (нажатия клавиш, мыши и т.д.) с последующей ее пересылкой злоумышленнику. Все это осуществляется без ведома пользователя компьютера, т.е. действия таких программ могут причинить вред. Поэтому любая продвинутая антивирусная система моментально определяет их как шпион или троян.

Какую информацию может собрать успешно подсаженный на компьютер кейлоггер? Все зависит от изощренности и навыков программирования злоумышленника. Если просто перехватывать нажатия клавиш, к нему попадут адреса сайтов и пароли к учетным записям, данные банковских карт, личная переписка и все остальное, что вводится в компьютер с клавиатуры.

Более продвинутые кейлоггеры способны на гораздо большее. К примеру, если скопировать какой-то текст или любой файл в буфер обмена, то это может моментально попасть к злоумышленнику. Или даже если навести курсор на какую-либо ссылку, кликнуть по ней, открыть файл или выполнить любое другое действие мышью — «умный» кейлоггер сможет считать, зарегистрировать и отправить всю собранную информацию, куда ему приказано создателем.

Другими словами, вредоносные программы-кейлоггеры — одни из самых опасных вирусов для незащищенных пользователей в плане сохранности их личной жизни за компьютером. Но гораздо более значимый ущерб они могут нанести корпоративным пользователям при заражении офисных компьютеров. Угроза настолько велика, что сегодня разрабатываются специальные антивирусы, «профессионально занимающиеся вылавливанием» шпионского программного обеспечения и кейлоггеров в частности.

Как закрепить сообщение в “Вотсапе”

Чтобы не терять время, просматривая большое количество сообщений в переписке в поисках необходимого, можно добавить его в папку “Избранное”. Для этого нужно удерживать послание некоторое время и, когда появится значок звезды, нажать на него. Письмо будет закреплено.

Теперь можно легко просмотреть все помеченные сообщения в меню, где находится опция “Избранные сообщения”. Еще можно в whatsapp написать самому себе, чтобы сохранить важную информацию.

На iOS эти письма можно найти в 2 местах:

- все сообщения – в общих настройках;

- послания от одного друга – в его профиле.

На Android помеченные переписки хранятся в одном месте: нужно зайти в раздел “Чаты”, выбрать пункт “Меню” и перейти в “Избранные сообщения”.

Программы для поиска и удаления кейлоггеров

Конечно, было бы невежливо с нашей стороны, если бы мы не рассмотрели более подробно и обстоятельно программные способы борьбы с этими «недовирусами» и «недотроянами».

Ну, а так как мы очень вежливые (а местами, прямо-таки чересчур), то приступаем к рассмотрению программ, которые помогут нам в непростом деле борьбы с этой нечистой силой 🙂

Собственно, вот весь арсенал, который может нам оказаться полезным:

-

Почти любой антивирусный продукт.

Большая часть антивирусов, в той или иной мере, может находить клавиатурные шпионы, но полагаться только на них нет смысла, ибо, как уже говорилось выше, это таки не совсем вирус. -

Утилиты, реализующие механизмы сигнатурного и эвристического поиска.

Примером может служить утилита AVZ, сочетающая сигнатурный сканер и систему обнаружения клавиатурных шпионов на базе ловушек; -

Специализированные утилиты и программы, предназначенные для обнаружения клавиатурных шпионов и блокирования их работы.

Подобные программы наиболее эффективны для обнаружения и блокирования кейлоггеров поскольку, как правило, могут блокировать практически все их разновидности.

Из бесплатных условно-специализированных решений стоит присмотреться к:

- Norman Malware Cleaner;

- HitmanPro;

- Malwarebytes Antimalware;

- AVZ.

Есть конечно еще, но этого набора должна хватить. В крайнем случае, как уже говорилось, пригодится любой разумный антивирус, благо бесплатный 30-ти дневный период сейчасть практически у всех. Можно еще конечно установить какой-нибудь такой Avast.. В общем, дело техники.

Давайте полегоньку закругляться.

Как клавиатурные шпионы могут быть разрушительными

Вам может быть интересно, что такого плохого в программе, которая контролирует ваш набор текста. Какое имеет значение, если хакер увидит ваши посты в Facebook, список покупок или что вы нажимаете, когда играете в видеоигру?

Все становится страшнее, когда вы думаете о секретной информации, которую вы вводите с клавиатуры. Например, скажем, вы пишете рабочее письмо, содержащее очень личную информацию. Если в вашей системе есть кейлоггер, хакер сможет прочитать все, о чем вы пишете, и может поставить под угрозу конфиденциальность компании.

Точно так же представьте, что у вас есть банковский счет в Hello Banking. Ваш идентификатор пользователя — 110673, а ваш пароль — «opensesame».

Теперь представьте, что вы решили проверить свой банковский баланс, пока кейлоггер находится в вашей системе. Вы заходите на веб-страницу, вводите свой идентификатор и пароль и заходите на сайт. Хакер увидит следующее:

Хакеру не составит большого труда предположить, что биты данных после URL — это ваш идентификатор и пароль. Используя эту информацию, они могут войти в ваш банковский счет с данными, которые вы им «передали».

Короче говоря, представьте, что вы используете общедоступный ПК, и кто-то постоянно смотрит через ваше плечо. Какие данные вы бы чувствовали неудобно при наборе, зная, что кто-то следит за каждым вашим движением? Эти данные — это то, что вы хотите защитить от кейлоггера.

Kickidler | бесплатно/$9 | Win | Mac | Lin

В Kickidler функция кейлоггера интегрирована с записью видео, то есть можно посмотреть историю того, что было на экране пользователя, когда он набирал определенную комбинацию клавиш. Это дает наиболее полную информацию о действиях сотрудника. Также есть фильтр по ключевым словам и выгрузка истории нажатия клавиш в эксель.

Система собирает информацию обо всех нажатиях клавиш во всех программах:

Нажатые клавиши отображаются в режиме реального времени, или в виде отчета. Есть отчет об интенсивности нажатия клавиш, из чего можно узнать, например, печатал ли сотрудник или изредка нажимал на пробел.

Собранную информацию (текст, видео и все нарушения рабочего распорядка) можно просмотреть на единой временной шкале – что абсолютно точно позволит выяснить, чем занимался сотрудник в конкретный момент времени.

Для чего нужен кейлоггер:

- Предотвращение утечек информации (DLP – Data Leak Prevention)

- Контроль использования конфиденциальных данных (DLP – Data Loss Protection)

- Анализ эффективности работы при вводе текста с клавиатуры

Дополнительный функционал: контроль нарушений, запись видео, онлайн-мониторинг, учет эффективности использования рабочего времени.

Kickidler работает на компьютерах с любой операционной системой: Windows, Linux и Mac OS. Есть бесплатная версия программы – до 6 сотрудников.

Пример клавиатурного шпиона

В настоящее время сотни клавиатурных шпионов, рассмотрим в качестве примера достаточно распространенную коммерческую программу ActualSpy (http://www.actualspy.ru). Данная программа может регистрировать клавиатурный ввод (с регистрацией заголовка окна и имени программы), снимать скриншоты экрана по расписанию, регистрировать запуск/останов программ, следить за буфером обмена, принтером, создаваемыми пользователем файлами. Кроме того, в программе реализовано слежение за Интернет-соединениями и посещаемыми сайтами. ActualSpy выбран в качестве примера

Программа имеет простейшую маскировку от обнаружения – она не видна в стандартном списке задач Windows. Для анализа собранной информации программа формирует протоколы в формате HTML. Принцип работы программы ActualSpy основан на ловушке, регистрирующей события клавиатуры.

В качестве других примеров могут выступить SpyAgent (http://www.spytech-web.com), ActMon (http://www.actmon.com),SpyBuddy (http://www.actmon.com), PC Activity Monitor (http://www.keyloggers.com), KGB Spy (http://www.refog.ru/)…. Этот список можно продолжать очень долго, однако в большинстве случаев современные клавиатурные шпионы имеют примерно одинаковую базовую функциональность и различаются сервисными функциями и качеством маскировки в системе.

Обнаружение и удаление

Обнаружить вредоносные кейлоггеры весьма непросто, так как они ведут себя не всегда так, как многие другие вредоносные программы. Они не выискивают ценную информацию и не пересылают ее на удаленный сервер, они не пытаются уничтожить данные на зараженной машине. Клавиатурные шпионы делают свою работу тихо и незаметно. Антивирусные программы могут сканировать, обнаруживать и уничтожать все известные им варианты клавиатурных шпионов. Однако кейлоггеры, предназначенные для целевой атаки на конкретного пользователя, выявить непросто, так как чаще всего они не зарегистрированы в качестве известного вредоносного софта. Тем не менее рано или поздно, но они обнаруживаются, как только начинают проявлять себя путем несанкционированной отправки данных на удаленный сервер.

Если пользователь подозревает, что на его компьютере установлен клавиатурный шпион, то ряд приемов поможет защититься от вредителя. Например, загружать операционную систему с компакт-диска или USB-накопителя, а также пользоваться виртуальной экранной клавиатурой. Существуют и специализированные защитные инструменты, например, безопасный ввод реализован в Kaspersky Internet Security

Методы обнаружения и удаления кейлоггеров в системе:

1. С помощью диспетчера задач. Самый легкий способ обнаружить клавиатурного шпиона – через диспетчер задач, в котором нужно проверить все запущенные фоновые процессы. Главная задача – найти подозрительный процесс и “Завершить задачу”.

В первую очередь стоит обратить внимание на процесс winlogon.exe. Если их два, например, winlogon.exe и Winlogon(1).exe или что-то другое, запущенное в “.exe”, кликните правой кнопкой мыши по второму процессу и нажмите на “Завершить процесс”

Дубликат процесса является кейлоггером.

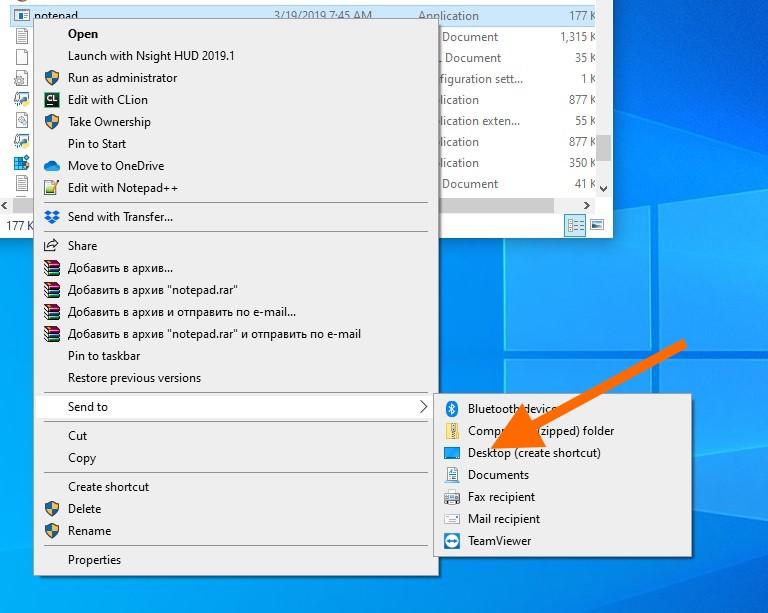

2. Удаление подозрительных программ. Кейлоггеры могут быть внедрены в любую программу. Чтобы их обнаружить, нужно зайти в “Панель управления” и удалить программное обеспечение, которое вы никогда не устанавливали. В результате этого процесса кейлоггер будет навсегда удален с вашего компьютера, а вы – защищены от хакерской атаки.

3. С помощью сторонних программ:

- MalwareFox – это универсальная программа для защиты от вирусов, но она также специализируется на выявлении кейлоггеров. Все что нужно сделать, это скачать бесплатную пробную версию и запустить полное сканирование системы, чтобы обнаружить любые вредоносные элементы на компьютере, а затем их удалить.

- Malwarebytes – это инструмент для борьбы с вредоносным ПО, который использует передовую технологию для обнаружения и удаления самых опасных вирусов. Он также способен обнаружить сложные программные кейлоггеры.

- Norton Power Eraser находит и удаляет глубоко встроенное и трудно распознаваемое вредоносное ПО, которое не всегда обнаруживается при традиционном сканировании. В этой программе установлена агрессивная эвристическая технология для устранения угроз.

- Kaspersky Security Scan – это антивирусная утилита, сканирующая ПК на наличие вирусов и других вредоносных программ. В ней используются передовые технологии сканирования, разработанные ведущими мировыми экспертами в области безопасности “Лаборатории Касперского”. Программа отлично обнаруживает кейлоггеры и программы-вымогатели.

Выводы

В данной статье мы рассмотрели принципы построения и использования кейлоггеров — программных и аппаратных средств, используемых для мониторинга нажатия клавиш клавиатуры.

- Несмотря на то что производители кейлоггеров позиционируют их как легальное ПО, большинство кейлоггеров может быть использовано для кражи персональной информации пользователей и осуществления экономического и политического шпионажа.

- В настоящее время кейлоггеры, наряду с фишингом и методами социальной инженерии, являются одним из главных методов электронного мошенничества.

- Компании, работающие в сфере компьютерной безопасности, фиксируют стремительный рост числа вредоносных программ, имеющих функциональность кейлоггера.

- Отмечается тенденция добавления в программные кейлоггеры rootkit-технологий, назначение которых — скрыть файлы кейлоггера так, чтобы они не были видны ни пользователю, ни антивирусному сканеру.

- Обнаружить факт шпионажа с помощью кейлоггеров можно только с использованием специализированных средств защиты.

- Для защиты от кейлоггеров следует использовать многоуровневую защиту:

- традиционные антивирусные продукты, в которых необходимо включить функцию детектирования потенциально опасного программного обеспечения (во многих продуктах по умолчанию отключена);

- средства проактивной защиты — для защиты от новых модификаций кейлоггеров;

- виртуальную клавиатуру или системы генерации одноразовых паролей для защиты от программных и аппаратных кейлоггеров.

Ссылки по теме

-

Обратиться в «Интерфейс» за дополнительной информацией/по вопросу приобретения продуктов

- Подписаться на рассылку «Безопасность компьютерных сетей и защита информации»

Вывод

Выбор наиболее оптимальной программы зависит от того, какие цели преследует ее установка на компьютере.

Если целью ставится просто изучить особенности работы кейлогеров и собрать минимальную информацию о вводимых данных, то подойдут Golden Keylogger 1.32, SC-KeyLog, NS Keylogger Personal Monitor.

Особенно в случаях, если устанавливаются они на домашнем компьютере.

В том случае, если стоит цель более серьезного мониторинга и сбора паролей, то можно отдать предпочтение платным программам, таким например, как EliteKeylogger и Actual Spy.

Лучшей по соотношению цены и функционала платной программой можно назвать EliteKeylogger. Она также является наиболее стабильной и функциональной в этом ТОПе.

Совет! Для ознакомления с принципами разработки таких программ, а также при желании работать исключительно с легальным софтом, скачайте и установите The Rat!.

Лучшей, наиболее стабильной и функциональной программой среди бесплатных, можно назвать SC-KeyLog. Также неплохими характеристиками обладает Ardamax Keylogger.