Общие сведения о функции шифровании устройств bitlocker в windows 10overview of bitlocker device encryption in windows 10

Содержание:

- Отзывы

- Процедура удаления учетной записи

- Project CARS

- BitLocker overview

- Как работает шифрование диска BitLocker

- Repair — bdeRepair-bde

- Как обеспечить поддержку доверенного платформенного модуля в BIOS на компьютере?How do I obtain BIOS support for the TPM on my computer?

- Лучшие вакансии «возьму на работу» в регионе Саратов

- Manage-bde

- Защита перед запускомProtection before startup

- Windows

- Управление паролями и ПИН-кодамиManage passwords and PINs

Отзывы

Процедура удаления учетной записи

1. Откройте в браузере страницу accounts.google.com.

2. Войдите в свой аккаунт.

Внимание! Указывайте логин (электронную почту), который хотите удалить. 3

В опциональном меню, расположенном вверху веб-страницы, кликните по разделу «Управление данными»

3. В опциональном меню, расположенном вверху веб-страницы, кликните по разделу «Управление данными».

Примечание. Если вы хотите избавиться только от gmail, выберите в меню «Управление…» другой пункт — «Удалить сервисы». А потом на открывшейся страничке активируйте функцию «Окончательно удалить службу Gmail».

5. Ознакомьтесь с формой удаления

Особое внимание обратите на ограничения доступа, после того как аккаунт будет уничтожен; количество писем, оставшихся в сервисе Gmail

Совет! Чтобы перенести данные с сервера Google на компьютер, нажмите ссылку «скачать» (предложение «Вы можете свои данные») в разделе «Весь контент будет удалён».

6. В нижней части страницы кликом установите галочки напротив слов «Я признаю…» и «Да, я хочу…». Таким образом, вы подтвердите своё намерение уничтожить аккаунт — полностью и навсегда.

7. Ещё раз хорошенько взвесьте все «за» и «против». Если не передумали — нажмите кнопку «Удаление аккаунта».

8. Во избежание неприятных случайностей, Google снова попросит вас подтвердить свои действия. Отметьте галочками опции «Также…» и «Обязательно: …», а затем кликните по кнопке «Удалить».

Project CARS

BitLocker overview

BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker provides the most protection when used with a Trusted Platform Module (TPM) version 1.2 or later. The TPM is a hardware component installed in many newer computers by the computer manufacturers. It works with BitLocker to help protect user data and to ensure that a computer has not been tampered with while the system was offline.

On computers that do not have a TPM version 1.2 or later, you can still use BitLocker to encrypt the Windows operating system drive. However, this implementation will require the user to insert a USB startup key to start the computer or resume from hibernation. Starting with Windows 8, you can use an operating system volume password to protect the operating system volume on a computer without TPM. Both options do not provide the pre-startup system integrity verification offered by BitLocker with a TPM.

In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device, such as a USB flash drive, that contains a startup key. These additional security measures provide multifactor authentication and assurance that the computer will not start or resume from hibernation until the correct PIN or startup key is presented.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Repair — bdeRepair-bde

Возможно, у вас возникла проблема, из-за которой вы повреждаете область жесткого диска, на которой BitLocker хранит важную информацию.You may experience a problem that damages an area of a hard disk on which BitLocker stores critical information. Эта проблема может возникать из-за сбоя жесткого диска или неожиданного выхода Windows.This kind of problem may be caused by a hard disk failure or if Windows exits unexpectedly.

Средство восстановления BitLocker (Repair-bde) можно использовать для доступа к зашифрованным данным на жестком диске, если диск был зашифрован с помощью BitLocker.The BitLocker Repair Tool (Repair-bde) can be used to access encrypted data on a severely damaged hard disk if the drive was encrypted by using BitLocker. Repair-bde может восстановить критические части диска и восстановить данные, которые будут восстановлены, пока для их расшифровки используется допустимый пароль восстановления или ключ восстановления.Repair-bde can reconstruct critical parts of the drive and salvage recoverable data as long as a valid recovery password or recovery key is used to decrypt the data. Если данные метаданных BitLocker на диске повреждены, необходимо указать пакет ключа резервного копирования в дополнение к паролю восстановления или ключу восстановления.If the BitLocker metadata data on the drive has become corrupt, you must be able to supply a backup key package in addition to the recovery password or recovery key. Этот пакет ключа архивирован в доменных службах Active Directory (AD DS), если вы использовали параметр по умолчанию для резервного копирования доменных доменов.This key package is backed up in Active Directory Domain Services (AD DS) if you used the default setting for AD DS backup. С помощью этого ключевого пакета и либо пароля восстановления, либо ключа восстановления можно расшифровывать части диска, защищенного BitLocker, если диск поврежден.With this key package and either the recovery password or recovery key, you can decrypt portions of a BitLocker-protected drive if the disk is corrupted. Каждый пакет ключей будет работать только на диске с соответствующим идентификатором диска.Each key package will work only for a drive that has the corresponding drive identifier. Вы можете использовать средство просмотра паролей восстановления BitLocker, чтобы получить этот ключевой пакет из доменных служб Active Directory.You can use the BitLocker Recovery Password Viewer to obtain this key package from AD DS.

Программа командной строки Repair-bde предназначена для использования в случаях, когда операционная система не запускается или не запускается консоль восстановления BitLocker.The Repair-bde command-line tool is intended for use when the operating system does not start or when you cannot start the BitLocker Recovery Console. Использование Repair-bde в случае соблюдения указанных ниже условий.Use Repair-bde if the following conditions are true:

- Вы зашифровали диск с помощью шифрования диска BitLocker.You have encrypted the drive by using BitLocker Drive Encryption.

- Windows не запускается или вы не можете запустить консоль восстановления BitLocker.Windows does not start, or you cannot start the BitLocker recovery console.

- У вас нет копии данных, содержащихся на зашифрованном диске.You do not have a copy of the data that is contained on the encrypted drive.

Для Repair-bde существуют следующие ограничения:The following limitations exist for Repair-bde:

- Средству командной строки Repair-bde не удается восстановить диск, который завершился сбоем при шифровании или шифровании.The Repair-bde command-line tool cannot repair a drive that failed during the encryption or decryption process.

- Средство Repair-bde в командной строке предполагает, что если на диске есть шифрование, то диск полностью зашифрован.The Repair-bde command-line tool assumes that if the drive has any encryption, then the drive has been fully encrypted.

Дополнительные сведения об использовании Repair-bde можно найти в разделе Repair-bde.For more information about using repair-bde, see Repair-bde.

Как обеспечить поддержку доверенного платформенного модуля в BIOS на компьютере?How do I obtain BIOS support for the TPM on my computer?

Запросите у изготовителя компьютера встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG и следующим требованиям:Contact the computer manufacturer to request a Trusted Computing Group (TCG)-compliant BIOS or UEFI boot firmware that meets the following requirements:

- соответствие стандартам TCG для клиентского компьютера;It is compliant with the TCG standards for a client computer.

- наличие механизма защищенного обновления, предотвращающего установку вредоносного встроенного ПО для BIOS или загрузочного ПО на компьютер.It has a secure update mechanism to help prevent a malicious BIOS or boot firmware from being installed on the computer.

Лучшие вакансии «возьму на работу» в регионе Саратов

Число вакансий в Саратове по специальности возьму на работу за 2 месяца

Другие крупные города в рассматриваемом регионе:

Медиана зарплат возьму на работу в Саратове за 2 месяца

- Моховое

- Кушумский

- Марьевка

- Лобки-Вторые

- Миусс

Регион Саратов предлагает 19 вакансий. Также к группе относятся следующие вакансии:. Средний уровень дохода представителей специальности — 44800. В регионе Саратов предлагается большое количесвто разных вакансий. Самое популярное значение заработной платы по вакансии «возьму на работу» – 45000 руб. Использованные данные характеризуют регион Саратовская область. По вакансии «возьму на работу» предлагается по всей стране 931 позиция. На сегодняшний день категория включает 15 вакансий по указанной специализации. Можно проследить медиану зарплаты возьму на работу за месяц, проанализировав текущие запросы пользователей – сегодня она составляет 45000 руб. Специальность возьму на работу очень популярна, в месяц количиство запросов на сайте достигает 0 штук. Работодателями предлагается различные формы занятости – «Частичная занятость». Работу для такого человека, как возьму на работу, можно найти даже в таком месте, как Саратов. Работодатели в регионе Саратов испытывают нехватку специалистов:

- «Грузчик»;

- «Кассир-продавец»;

- «Кассир»;

- «Грузчик бытовой техники»;

- «Упаковщик».

Также в разделе вакансий можно встретить другое название этой специализации — возьму на работу. По нашим данным, три самых поплуряные значения формы занятости – «Частичная занятость» (самая популярная – Частичная занятость). Поиск работы необходимо искать в таких разделах, как. Максимальная заработная плата по вакансии возьму на работу в месяц достигает 57000 руб. Саратов является перспективным регионом, где многие люди находят место на должность «возьму на работу». В настоящее время особо востребованной специальностью в регионе Саратов является «возьму на работу». Общий поисковый рейтинг запрашиваемой страницы с указанной вакансией – это 0 мест в списке рабочих мест по региону Саратов. Возьму на работу выполняет разные функции. По всем регионам области представлено 0 вакансий. Наиболее популярными работодателями на территории РФ являются компании:

- «ГОЛЬФСТРИМ охранные системы»;

- «Промперсонал»;

- «ИП Григорьева»;

Минимальная сумма оплаты труда – 32000 руб.

Manage-bde

Manage-bde is a command-line tool that can be used for scripting BitLocker operations. Manage-bde offers additional options not displayed in the BitLocker control panel. For a complete list of the manage-bde options, see the Manage-bde command-line reference.

Manage-bde includes fewer default settings and requires greater customization for configuring BitLocker. For example, using just the command on a data volume will fully encrypt the volume without any authenticating protectors. A volume encrypted in this manner still requires user interaction to turn on BitLocker protection, even though the command successfully completed because an authentication method needs to be added to the volume for it to be fully protected. The following sections provide examples of common usage scenarios for manage-bde.

Using manage-bde with operating system volumes

Listed below are examples of basic valid commands for operating system volumes. In general, using only the command will encrypt the operating system volume with a TPM-only protector and no recovery key. However, many environments require more secure protectors such as passwords or PIN and expect to be able to recover information with a recovery key. We recommend that you add at least one primary protector and a recovery protector to an operating system volume.

A good practice when using manage-bde is to determine the volume status on the target system. Use the following command to determine volume status:

This command returns the volumes on the target, current encryption status, encryption method, and volume type (operating system or data) for each volume:

The following example illustrates enabling BitLocker on a computer without a TPM chip. Before beginning the encryption process, you must create the startup key needed for BitLocker and save it to the USB drive. When BitLocker is enabled for the operating system volume, the BitLocker will need to access the USB flash drive to obtain the encryption key (in this example, the drive letter E represents the USB drive). You will be prompted to reboot to complete the encryption process.

An alternative to the startup key protector on non-TPM hardware is to use a password and an ADaccountorgroup protector to protect the operating system volume. In this scenario, you would add the protectors first. To add them, use this command:

This command will require you to enter and then confirm the password protector before adding them to the volume. With the protectors enabled on the volume, you can then turn on BitLocker.

On computers with a TPM, it is possible to encrypt the operating system volume without any defined protectors using manage-bde. Use this command:

This command encrypts the drive using the TPM as the default protector. If you are not sure if a TPM protector is available, to list the protectors available for a volume, run the following command:

Using manage-bde with data volumes

Data volumes use the same syntax for encryption as operating system volumes but they do not require protectors for the operation to complete. Encrypting data volumes can be done using the base command: or you can choose to add additional protectors to the volume first. We recommend that you add at least one primary protector and a recovery protector to a data volume.

A common protector for a data volume is the password protector. In the example below, we add a password protector to the volume and turn on BitLocker.

Защита перед запускомProtection before startup

Перед запуском Windows необходимо использовать функции безопасности, реализованные как часть оборудования и микропрограмм устройства, включая TPM и безопасную загрузку.Before Windows starts, you must rely on security features implemented as part of the device hardware and firmware, including TPM and Secure Boot. К счастью, многие современные компьютеры имеют доверенный платформенный модуль и безопасную загрузку.Fortunately, many modern computers feature a TPM and Secure Boot.

Доверенный платформенный модульTrusted Platform Module

Доверенный платформенный модуль — это микрочип, разработанный для обеспечения основных функций безопасности, преимущественно связанных с ключами шифрования.A TPM is a microchip designed to provide basic security-related functions, primarily involving encryption keys. На некоторых платформах доверенный платформенный модуль может быть также реализован как часть защищенного встроенного по.On some platforms, TPM can alternatively be implemented as a part of secure firmware. BitLocker привязывает ключи шифрования с доверенным платформенным модулем, чтобы убедиться, что компьютер не был подменен, пока система не была в сети.BitLocker binds encryption keys with the TPM to ensure that a computer has not been tampered with while the system was offline. Дополнительные сведения о TPM можно найти в разделе доверенныйплатформенный модуль.For more info about TPM, see Trusted Platform Module.

UEFI и безопасная загрузкаUEFI and Secure Boot

Унифицированный расширяемый интерфейс микропрограмм (UEFI) — это программируемая среда загрузки, инициализирующая устройства и запускающая загрузчик операционной системы.Unified Extensible Firmware Interface (UEFI) is a programmable boot environment that initializes devices and starts the operating system’s bootloader.

Спецификация UEFI определяет процесс проверки подлинности при выполнении встроенного по, называемый безопасной загрузкой.The UEFI specification defines a firmware execution authentication process called Secure Boot. Безопасный загрузочный блок блокирует встроенные микропрограммы и загрузчики (подписанные и неподписанные) от возможности запуска системы.Secure Boot blocks untrusted firmware and bootloaders (signed or unsigned) from being able to start on the system.

По умолчанию BitLocker обеспечивает защиту целостности для безопасной загрузки с использованием измерения PCR в TPM .By default, BitLocker provides integrity protection for Secure Boot by utilizing the TPM PCR measurement. Неавторизованное встроенное по EFI, загрузочное приложение EFI или загрузчик не может запуститься и получить ключ BitLocker.An unauthorized EFI firmware, EFI boot application, or bootloader cannot run and acquire the BitLocker key.

BitLocker и сброс атакBitLocker and reset attacks

Для защиты от атак, использующих вредоносную перегрузку, BitLocker использует механизм устранения уязвимости, который также называется MOR bit (запрос на перезапись памяти), прежде чем извлекать ключи в память.To defend against malicious reset attacks, BitLocker leverages the TCG Reset Attack Mitigation, also known as MOR bit (Memory Overwrite Request), before extracting keys into memory.

Примечание

Это не защищает от физических атак, когда злоумышленник открывает обращение и использует оборудование.This does not protect against physical attacks where an attacker opens the case and attacks the hardware.

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

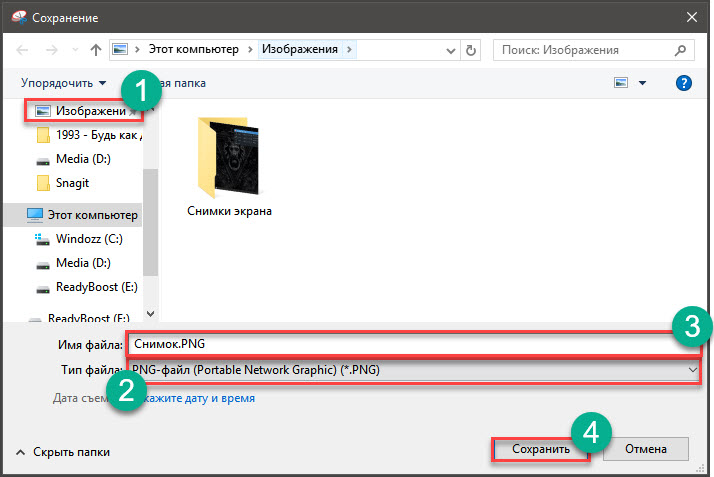

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

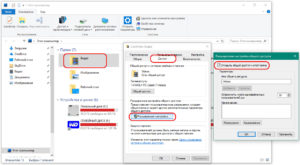

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

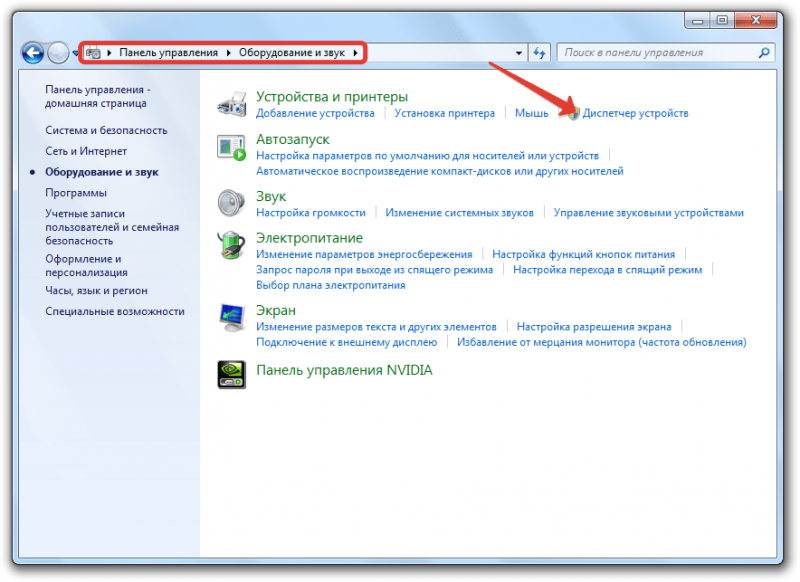

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

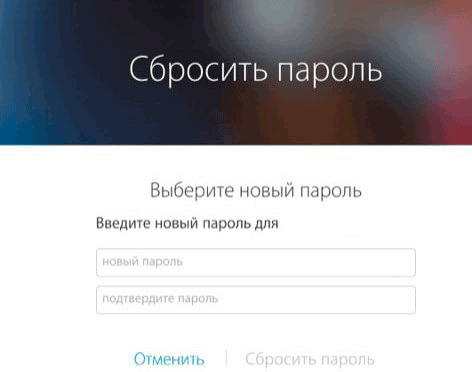

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Управление паролями и ПИН-кодамиManage passwords and PINs

Если BitLoслук включен на системном диске и ПК оснащен модулем TPM, можно потребовать от пользователей ввода ПИН-кода, прежде чем BitLocker разблокирует диск.When BitLocker is enabled on a system drive and the PC has a TPM, you can choose to require that users type a PIN before BitLocker will unlock the drive. Это требование защищает от злоумышленников, получивших физический доступ к ПК, и не позволяет им даже дойти до входа в систему Windows. В результате получить доступ к данным пользователя или системным файлам или изменить их практически невозможно.Such a PIN requirement can prevent an attacker who has physical access to a PC from even getting to the Windows logon, which makes it virtually impossible for the attacker to access or modify user data and system files.

Требование ввода ПИН-кода при запуске — полезный механизм обеспечения безопасности, потому что он выступает в качестве второго фактора проверки подлинности («что-то, что вы знаете»).Requiring a PIN at startup is a useful security feature because it acts as a second authentication factor (a second “something you know”). Тем не менее, есть и другая сторона медали.This configuration comes with some costs, however. Во-первых, необходимо регулярно менять ПИН-код.One of the most significant is the need to change the PIN regularly. В организациях, в которых использовался BitLocker с Windows7 и операционной системой WindowsVista, пользователям пришлось обращаться к системным администраторам для обновления PIN-кода или пароля BitLocker.In enterprises that used BitLocker with Windows7 and the WindowsVista operating system, users had to contact systems administrators to update their BitLocker PIN or password. В результате не только росли затраты на управление, но и пользователи не желали менять ПИН-код или пароль BitLocker достаточно часто.This requirement not only increased management costs but made users less willing to change their BitLocker PIN or password on a regular basis.

Пользователи Windows10 могут обновлять свои ПИН-коды и пароли BitLocker без учетных данных администратора.Windows10 users can update their BitLocker PINs and passwords themselves, without administrator credentials. Это не только позволяет снизить затраты на поддержку, но и повысить безопасность, потому что поощряется регулярная смена ПИН-кодов и паролей пользователями.Not only will this feature reduce support costs, but it could improve security, too, because it encourages users to change their PINs and passwords more often. Кроме того, современные устройства с резервным заполнением не требуют ПИН-кода для запуска: они предназначены для нечастого запуска и имеют другие меры по их уменьшению, которые еще более уменьшают область для атак системы.In addition, Modern Standby devices do not require a PIN for startup: They are designed to start infrequently and have other mitigations in place that further reduce the attack surface of the system.

Дополнительные сведения о том, как работает безопасность запуска и контрмеры, предоставляемые Windows10, приведены в разделе Защита BitLocker от атак с предварительной загрузкой.For more information about how startup security works and the countermeasures that Windows10 provides, see Protect BitLocker from pre-boot attacks.